El último sistema operativo de Redmond no para de exhibir ciertos comportamientos a los que podemos calificar como contrarios a los intereses del usuario. La última serie de dispositivos con Windows 10 preinstalado trae activado de fábrica el sistema de cifrado para el disco duro, y si decidimos ingresar al sistema operativo con una cuenta Microsoft, enviará automáticamente una copia de la clave a los servidores de la compañía. Microsoft argumenta que es por seguridad… pero el problema es que no avisa, ni da la opción de evitarlo.

Evidentemente hemos llegado a un punto en el que cada paso dado por Windows 10 es analizado de un extremo al otro. Microsoft ha decidido implementar una política compleja, que en algunos casos parece contradictoria, e incluso perjudicial para el usuario final. De más está decirlo, en Redmond son conscientes de que no pueden dejar satisfecho a todo el mundo a pesar de sus mejores intenciones, pero eso no cambia el hecho de que se hubieran ahorrado muchos disgustos aplicando un criterio diferente. A modo de ejemplo, tomemos el último reporte publicado por la gente del portal The Intercept, en el que destacan un detalle muy importante para los dueños de ordenadores nuevos (énfasis en «nuevos») con Windows 10 preinstalado: El cifrado de disco viene activado de fábrica, y si se ingresa con una cuenta de Microsoft, una copia de la clave se guarda en sus servidores.

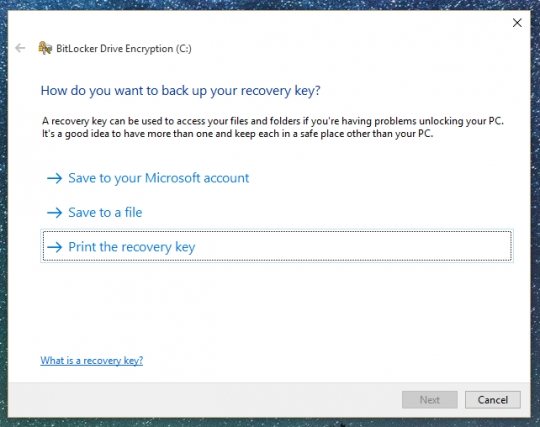

En primer lugar, es necesario reconocer lo lógico y coherente: Activar el cifrado de fábrica es una buena decisión. Esto incrementa la seguridad de los datos que el usuario guarda en su disco duro, y nadie puede objetar el aspecto técnico. El problema es el respaldo de la clave en la nube, una decisión derivada de su política interna actual. Entendemos que Microsoft lo hace en caso de que suceda algo malo, o que el usuario olvide/pierda su clave… pero en realidad, el usuario no sabe nada sobre esto. El sistema operativo no informa sobre el respaldo en los servidores, no brinda la opción de evitarlo, ni permite una especie de copia local, cosa que sí existe en BitLocker. Tal vez algunos de nuestros lectores piensen que esto se puede evitar usando una cuenta local en vez de ingresar con una cuenta Microsoft. Técnicamente eso es cierto, pero no olvidemos que Windows 10 danza alrededor de los servicios de Microsoft, y para exprimirlo al máximo, la idea es poseer una cuenta de la compañía.

La primera opción que tiene el usuario de un nuevo ordenador (insisto, «nuevo ordenador») con Windows 10 es ingresar a este sitio, y ordenar a Microsoft que elimine todas las claves de cifrado registradas (después de todo, una misma cuenta puede cubrir a varios dispositivos). Sin embargo, siempre existe la posibilidad de que algo o alguien lleve a cabo un respaldo de esa clave antes de su eliminación, o que sea demorada varios días, como sucede con los datos de ciertas redes sociales. En este punto, lo que sigue es descifrar y re-cifrar el disco duro para generar una nueva clave usando BitLocker e indicar un respaldo local de la clave, asumiendo que se trate de Windows 10 Pro o Enterprise, de lo contrario, se necesitará un upgrade de Windows 10 Home a Pro. Ahora… comprendo lo que viene. Sé que las claves sólo son útiles teniendo acceso físico al ordenador, y que todo carga con una pizca extra de paranoia en estos días… pero la paranoia funciona. Algo cambió en Microsoft con Windows 10, y cuanto más sepa el usuario, mejor.

One Comment

Leave a Reply