seguridad informática

More stories

-

15 Votes

in SoftwareCrowdStrike: Entendiendo el caos

Pasaron 24 horas. Muchos departamentos técnicos y de seguridad han cancelado sus vacaciones, y el mundo entero busca recuperarse de lo que probablemente haya sido el «apagón» informático más grande de la historia. También hemos detectado confusión en los reportes, algunos acusando a Microsoft, otros a CrowdStrike, y otros repartiendo golpes para ambas compañías. Veamos… More

-

Thug life

No me gusta

¡Pero qué c...!

17 Votes

in Software¿Malware de fábrica? El «lado oscuro» de los Mini PCs

La historia no es nueva que digamos: Algunos de nuestros lectores seguramente recuerdan el escándalo de Superfish que afectó a equipos Lenovo, y el rootkit de Sony en sus CDs marcó a toda una generación. Sin embargo, ahora encontramos una suerte de repetición escondida en la nueva ola de Mini PCs que llega de Oriente. […] More

-

22 Votes

in SoftwareLos virus, analizados en 1989

La informática ha evolucionado notablemente en los últimos años, pero esto no se aplica solamente a todo lo bueno que los ordenadores tienen para ofrecer. Los virus también han evolucionado, incluso expandiéndose más allá del clásico territorio de las PCs, para atacar de lleno a dispositivos móviles y otras plataformas que en el pasado no […] More

-

Thug life

Geeky

No me gusta

¡Pero qué c...!

Una monería

20 Votes

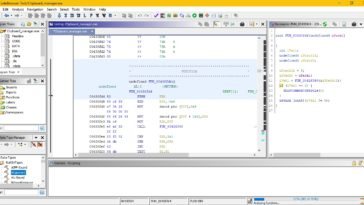

in SoftwareGhidra: El software de ingeniería inversa de la NSA

¿NSA? ¿Software? ¿Ciberseguridad? La simple combinación de esas tres palabras provoca escalofríos, pero las cosas parecen haber cambiado… al menos en la superficie. Como parte de la Conferencia RSA de este año en San Francisco, la Agencia de Seguridad Nacional de los Estados Unidos presentó a Ghidra, su software de ingeniería inversa. ¿Quieres descargar una […] More

-

-

in Software

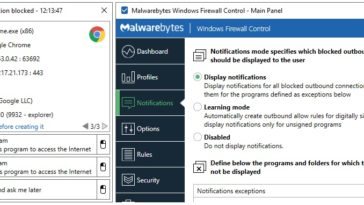

Cómo controlar el firewall de Windows con Windows Firewall Control

La inclusión de un firewall en Windows fue una de las decisiones de seguridad más importantes que tomó Microsoft, pero los métodos de control oficiales siempre dejaron mucho que desear, y la sección avanzada (con docenas de reglas en la pantalla al mismo tiempo) resulta intimidante para la mayoría de los usuarios. Una buena alternativa […] More

-

16 Votes

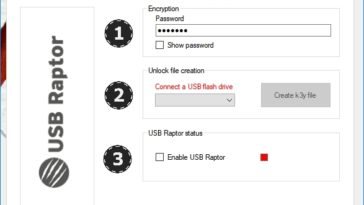

in SoftwareUSB Raptor: Cómo bloquear tu PC con un pendrive USB

La idea de utilizar diferentes «llaves» con el objetivo de limitar o impedir el acceso a un ordenador no es muy nueva que digamos. Hace algunos años compartimos un vídeo de LGR que explica por qué las PCs antiguas poseen una cerradura y muchos programas utilizaron módulos de hardware conectados a puertos LPT como una […] More

-

in Software

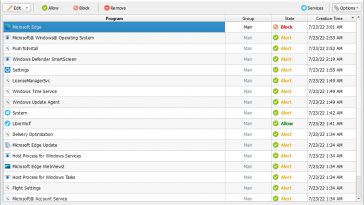

Fort Firewall: Firewall avanzado para Windows

El Firewall de Windows hace un trabajo relativamente adecuado y transparente para el usuario final, pero si quieres un control más preciso, lo cierto es que Microsoft no tarda en decepcionar. Con eso en mente llegamos a las puertas de Fort Firewall, un firewall gratuito y open source que habilita toda una serie de parámetros […] More

-

in Software

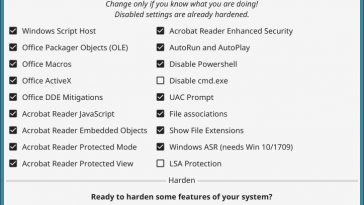

Hardentools: Mejora la seguridad de Windows 11

Las mentes maestras detrás de Windows suelen implementar funciones que buscan beneficiar tanto a usuarios empresariales como hogareños, pero algunas de esas funciones se transforman en vulnerabilidades cuando son manipuladas por un elemento malicioso. La herramienta Hardentools tiene como objetivo mejorar la seguridad de Windows 11 y ediciones previas desactivando o limitando el acceso a […] More

-

in Internet

¿Qué hacer si hackean tu cuenta de Facebook?

Imaginemos que alguien ha sido lo suficientemente molesto y persistente como para hackear tu cuenta de Facebook. En algunos casos, el atacante simplemente «entra a ver» tu perfil sin causar demasiado daño, mientras que en otros modifica cada aspecto concebible. Este artículo te ayudará a visualizar qué es lo que debes hacer si hackean tu […] More

-

Geeky

Thug life

No me gusta

Una monería

11 Votes

in InternetCómo se hackean cuentas de Facebook (y cómo protegerse de ser hackeado)

Los ataques informáticos se multiplican, y con ellos detectamos un importante aumento en los intentos de estafas y engaños digitales. El usuario no sólo necesita estar consciente de esas maniobras: También debe aprender a reconocer las vulnerabilidades más comunes. Una pregunta demasiado frecuente (tal vez con cierta intención maliciosa) es cómo se hackean cuentas de […] More

-

10 Votes

in SoftwareSimple DNSCrypt: Excelente herramienta para proteger tus solicitudes DNS

Proteger nuestro tráfico DNS es una buena idea por diferentes motivos, que van desde los registros del proveedor en segundo plano hasta la siempre presente variante de malware esperando para causar estragos. Por suerte, las tecnologías que cifran las solicitudes DNS son fáciles de implementar, y una de las más recomendadas es Simple DNSCrypt. El […] More

-

in Software

Chrome Extension Downloader: Examina el código de cualquier extensión de Chrome (antes de instalarla)

No pasan unas semanas sin que conozcamos que alguna extensión de Chrome, incluso muy conocida, contiene código malicioso. Algunas quieren minar criptomonedas con tu equipo, otras te quieren robar los datos, y así. ¿Cómo saber que una extensión no tiene intenciones funestas? Una buena opción es estudiar el código y la estructura de cualquier extensión […] More