Redes y Seguridad

Latest stories

More stories

-

in Software

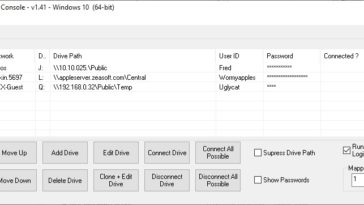

Cómo mapear unidades de red

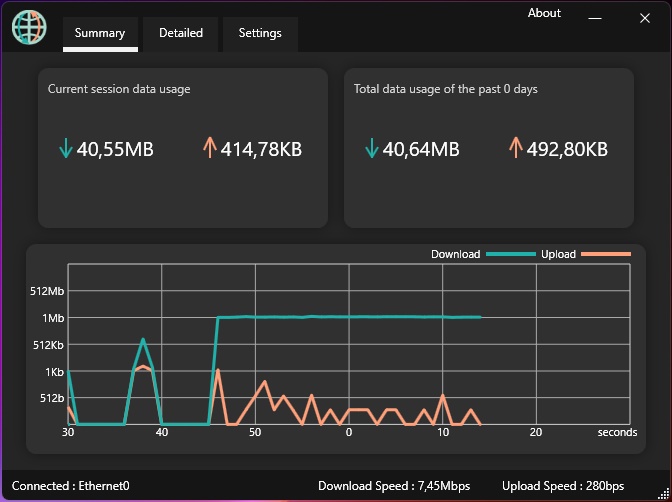

Con Network Drive Control podremos asignar de forma automática unidades de red cuando tu ordenador se conecta a la red. Con esta plataforma de mapeo de red podrás conectar unidades que existen en la red, dejando fuera del mapeo las que no tienen permiso. Cada vez que necesites asignar o eliminar una unidad a la […] More

-

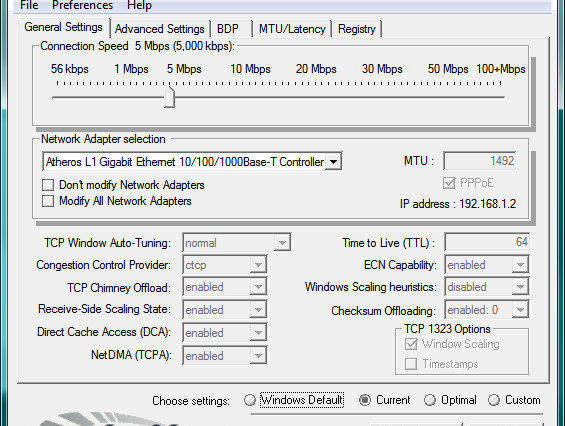

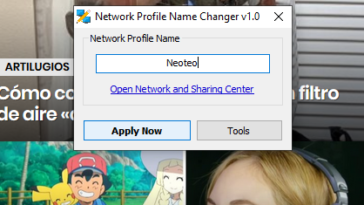

Cómo cambiar el nombre de perfil de una red en Windows 10

Al conectarse por primera vez a una red en Windows, el sistema operativo guarda un perfil de forma automática. Si deseas cambiar los perfiles, lo tienes que hacer desde las propiedades del sistema o a través de la ventana CMD (ingresando una línea de comando). Pero en está ocasión, te vamos a presentar un programa […] More

-

32.4k Views

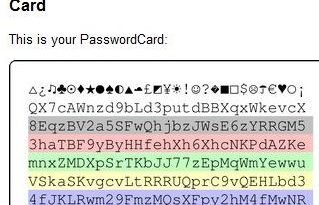

in InternetPasswordCard: Tus contraseñas en tu bolsillo

Usar una misma contraseña para todas tus cuentas es muy peligroso. Muy muy peligroso. Algunos usan generadores de passwords y administradores de contraseñas, para pisar sobre seguro. Pero si a ti nada de eso te da la suficiente confianza, y no tienes una idea brillante para un password indescifrable, tal vez te venga bien usar […] More

-

Thug life

Geeky

Una monería

¡Pero qué c...!

No me gusta

59.9k Views14 Comments77 Votes

in SoftwareCómo usar WiFiSlax: Cómo averiguar la contraseña de una red WiFi

Sí, es posible averiguar la contraseña de una red WiFi. Sí, el proceso es muy útil para comprobar la seguridad de tu red inalámbrica. No, no deberías usar esto con la intención de robar WiFi a tu vecina. No, no puedo hacer nada para impedirlo. Entonces… ¿por dónde comenzamos? Básicamente, descargando una distro: WiFiSlax. Existen […] More

-

-

in Software

Azure Cloud Switch: Microsoft trabaja en su propia distro Linux interna

Cuando el software es abierto, significa que cualquiera puede trabajar sobre él y contribuir a su código base. Ahora, si decimos cualquiera… realmente quiere decir «cualquiera», y esto incluye tanto a individuos como a corporaciones. La última novedad es que Microsoft anunció un nuevo sistema operativo llamado Azure Cloud Switch, el cual está basado en […] More

-

in Hardware

SOHOpelessly BROKEN: Hackers versus routers comerciales

La seguridad informática no es un problema exclusivo de corporaciones y agencias gubernamentales. Muchos productos destinados al consumo general han demostrado ser increíblemente inseguros, y los routers comerciales no son la excepción. Poco antes de la próxima DEFCON 22, se llevará a cabo la competencia SOHOpelessly BROKEN, en la cual los participantes deberán pulverizar la […] More

-

in Software

uProxy: Crea conexiones seguras con tu navegador

Son cada vez menos las opciones disponibles para navegar en forma anónima, pero si al menos quieres mantener una conexión segura, y pagar por un servicio VPN no es una opción, entonces la extensión uProxy tal vez sea lo que necesitas. More

-

in Internet

Proyecto Meshnet: Reemplazando a Internet

Conexiones seguras, dedicadas, y a prueba de fallos. Internet como la conocemos hoy no puede ofrecer ninguna de estas tres cosas, por lo tanto, existen iniciativas que están planteando una solución radical: Reemplazarla. El Proyecto Meshnet es una de ellas. More

-

in Ciencia

Internet Cuántica: ¿Dos años y medio funcionando?

La idea de una Internet Cuántica, o sea, una red que hace uso de las leyes de la mecánica cuántica para transmitir datos de forma segura, es algo en lo que han estado trabajando varios sectores enfocados en la seguridad. Sin embargo, ya hay una de estas redes en el Laboratorio Nacional de Los Alamos, […] More

-

El día que hackearon Facebook

La red social más popular del mundo ha sido víctima de un nuevo ciberataque, y una vez más, aunque ya se diga sintiendo más pena que enfado, el responsable principal fue Java. Esta nueva brecha en la seguridad no ha comprometido los datos de los usuarios registrados en Facebook, pero no se puede decir lo […] More

-

in Hardware

25 tarjetas gráficas para crackear contraseñas

Aunque todos estamos de acuerdo en que no existe una contraseña perfecta, eso no nos debe impedir buscar la combinación más segura posible, que también incluye ahogar en frustración a quien intente quebrarla. Sin embargo, con la aparición del GPGPU y el monstruoso poder de procesamiento de algunas tarjetas gráficas, los ataques de fuerza bruta […] More

-

14 Comments10 Votes

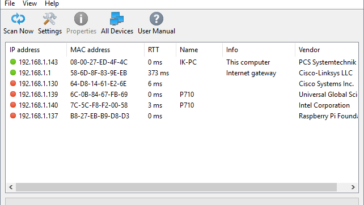

in SoftwareSoftPerfect WiFi Guard: Cómo detectar “intrusos” en tu WiFi

Ciertos detalles de configuración en un router hacen que algunos usuarios decidan tomar un atajo (que no deberían) y configurar su red inalámbrica sin tener en cuenta los protocolos de seguridad necesarios para proteger su conexión WiFi. Incluso si haces todo bien, utilidades como Wifislax podrían llegar a comprometer su seguridad. Por eso, y si […] More