Actualizaciones al día, una solución mínima de seguridad, y mucho cuidado con nuestros clics y descargas. Esas son las recomendaciones generales (y más frecuentes) para mantener protegidos a nuestros dispositivos… pero sabemos bien que no son perfectas. El malware se adapta, y sus desarrolladores se vuelven más astutos. Snatch es un ejemplo contundente de ello. En vez de perder tiempo y recursos vulnerando a los antimalware de turno, este ransomware escapa de ellos funcionando bajo el Modo Seguro de Windows, sin oposición.

El malware ha logrado esconderse en casi cada formato disponible. Correos electrónicos, documentos, plantillas de Excel, juegos. Infectó extensiones específicas, sectores de inicio, e incluso firmware. En los últimos tiempos, el concepto de ransomware ganó terreno con fuerza, producto de campañas muy agresivas que perjudicaron a compañías, agencias gubernamentales, y sistemas de salud pública. Lógicamente, las principales soluciones de seguridad respondieron a su amenaza, pero la historia está lejos de terminar.

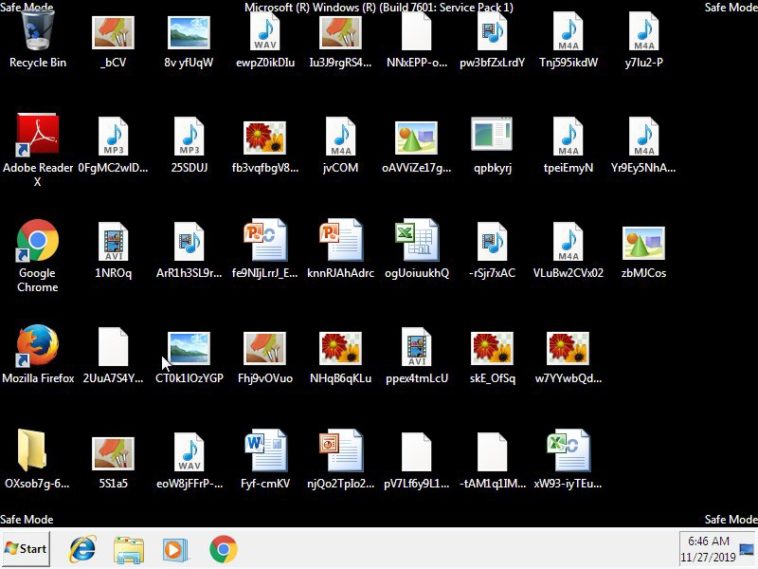

El problema (si podemos llamarlo así) es que la gran mayoría de estas soluciones funciona bajo un entorno de Windows convencional, con todos sus elementos cargados. Si entramos en Modo Seguro (léase «a prueba de fallos»), no se activan. En otras palabras, el Modo Seguro habilita un espacio completamente desprotegido… y eso es lo que aprovecha Snatch.

La gente de Sophos (que estuvo investigando una campaña de ransomware en las últimas semanas) compartió una excelente demostración de Snatch en acción. El primer paso es forzar el reinicio del ordenador en Modo Seguro usando el comando «shutdown», y después vuelve a cargarse bajo ese modo como si se tratara de un servicio de Windows (cortesía de una cadena en el Registro). Los archivos del usuario son efectivamente cifrados durante el reinicio, y el resto es cuestión de pedir el clásico rescate por ellos.

Por supuesto, todo depende de cómo llegue el payload de Snatch al ordenador, pero una vez que lo hace y logra ejecutarse… game over. Los responsables de este ransomware decidieron no pescar peces pequeños, y prefieren salir a cazar tiburones, o sea, concentrar sus esfuerzos en grandes compañías y agencias gubernamentales. Sin embargo, eso no impide que otros desarrolladores maliciosos tomen prestado el truco del Modo Seguro y lo apliquen en sus creaciones.

Ahora, las mentes maestras detrás de Snatch no se limitan al cifrado de datos. El equipo de Sophos descubrió un marcado interés en sumar nuevos miembros con acceso privilegiado a redes corporativas, tiendas, y otras compañías. En esencia, no tienen problemas en pagar por ingresar a una red que ya fue hackeada, o en unir fuerzas con otros elementos.

Al mismo tiempo, Sophos posee evidencia de datos robados por parte de ese grupo. Una compañía en la mira de Snatch no sólo corre el riesgo de terminar con archivos cifrados y secuestrados. También existe la posibilidad de que sean vendidos en el mercado negro.

Fuente: Sophos