La tecnología nos permite disfrutar de impresionantes avances en el mundo de la medicina. Drogas efectivas, cirugías más precisas y reemplazos biónicos están a la orden del día, pero un lado muy poco explorado es el de la ciberseguridad asociada a ese avance medicinal. Un grupo de expertos en la Universidad de Washington decidió investigar con un robot de cirugía remota, y descubrió que es muy fácil de hackear, ya sea interrumpiendo su funcionamiento, o peor aún, tomando el control.

La primera cirugía remota se llevó a cabo el 7 de septiembre de 2001. Un cirujano francés estacionado en New York «operó» (el procedimiento técnico fue una colecistectomía) a una mujer de 68 años que se encontraba en Estrasburgo, a 6.200 kilómetros de distancia. La utilización de fibras ópticas dedicadas y redundantes optimizó en gran medida la comunicación, y a partir de allí, el concepto de cirugía remota se convirtió en un recurso muy importante en la medicina moderna. La necesidad de bajar costos llevó a enlaces más económicos, o sea, Internet. Catorce años después, no ha habido ni un sólo incidente en una cirugía remota vinculado a problemas de infraestructura… pero eso no quiere decir que se trate de un proceso seguro.

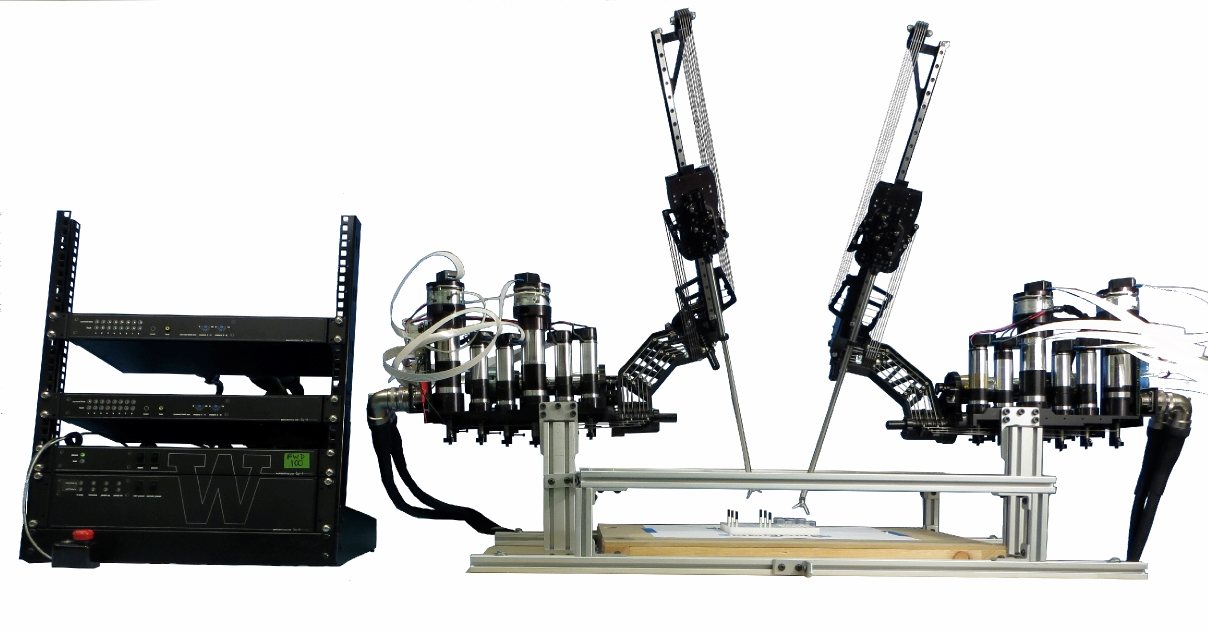

Recientemente, Tamara Bonaci y sus colegas en la Universidad de Washington (Seattle) decidieron poner a prueba la robustez de las plataformas robóticas para cirugía remota, usando como «participante» a un robot desarrollado en la misma universidad, llamado Raven II. Aplicaron el protocolo estándar de comunicaciones ITP para telecirugía sobre una red abierta, y a partir de allí, decidieron evaluar qué tan sencillo era interrumpir el funcionamiento del Raven II. Los ataques fueron divididos en tres tipos: Borrado y demora de órdenes, cambios en las señales que controlan sus movimientos, y el «secuestro completo» del robot. El protocolo ITP se encuentra disponible al público, por lo que tomar control del robot no fue tan complicado, pero lo más interesante es que al provocar movimientos erráticos, el Raven II activaba constantemente su mecanismo de detención de emergencia. En otras palabras, Raven II quedó atrapado en un «DDoS robótico».

Bonaci y el resto del equipo exploraron luego diferentes métodos para proteger al robot de los ataques, y al final del día, el cifrado de la comunicación sigue siendo la mejor opción. El Raven II no tuvo ningún problema con los enlaces cifrados, y los responsables destacan que el costo agregado es demasiado bajo como para no aprovechar sus beneficios. Si bien existen dudas sobre el cifrado de la señal de vídeo (para ahorrar ancho de banda), hay soluciones como WebRTC que además de ser eficientes, también cuentan con un soporte inicial para verificar identidades, evitando así cualquier «man-in-the-middle».

One Comment

Leave a Reply