Algunas herramientas son consideradas «controvertidas» por su potencial de daño, pero en las manos correctas pueden ser una fuente abundante de conocimiento. De hecho, todo lo que esté relacionado con seguridad informática sigue ese patrón, y depende de cada uno establecer límites. Uno de los casos más llamativos es el de Trape, paquete de «análisis e investigación» que nos permite desplegar ataques de ingeniería social, con el objetivo de rastrear usuarios y obtener credenciales de sus servicios, entre otras cosas.

A mediados del año pasado compartimos un tutorial sobre WiFiSlax, una distro Linux repleta de herramientas para evaluar la seguridad de las redes WiFi, y de ser posible, obtener sus contraseñas. Teniendo en cuenta la popularidad de ese artículo, es evidente que el interés de los usuarios va más allá de robar la clave del WiFi de la vecina. La falta de disciplina en materia de seguridad hará las cosas muy sencillas a cualquier atacante, y eso no se limita a redes locales. El uso de redes públicas y abiertas para acceder a servicios delicados es muy preocupante. Una de las mejores formas de aprender por qué representa un riesgo tan grande es colocarse del otro lado de la acera, y estudiar recursos como Trape.

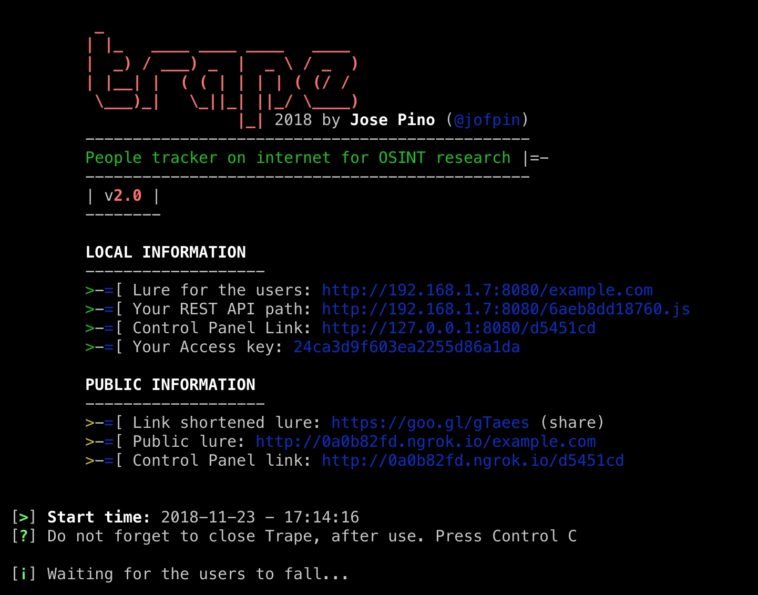

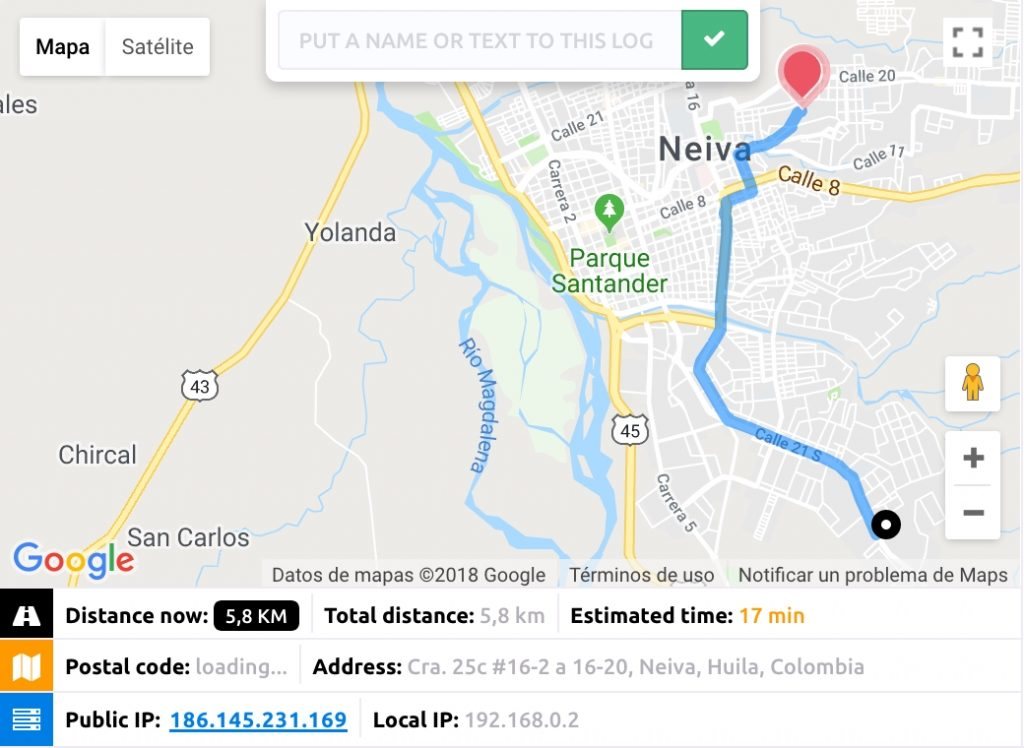

Trape se presenta a sí mismo como un paquete de herramientas con la capacidad de ejecutar ataques de ingeniería social y rastrear a los usuarios que «atrapa» en el proceso. El primer paso es descargar Trape e instalarlo en tu distro Linux favorita (el ejemplo en el vídeo utiliza Kali Linux). La ejecución de Trape requiere establecer un «cebo», o sea, algo que lleve al usuario a hacer clic en ese enlace. En su configuración inicial queda muy claro que dicho enlace no está del todo bien, pero aquí entra en juego la creatividad del usuario (digamos, una landing page falsa en un router abierto). Una vez que la «víctima» hace clic, Trape presentará la información disponible a través de su panel de control.

Uno de los elementos más poderosos en Trape es el módulo de reconocimiento de sesiones, compatible con un total de 30 servicios. Facebook, Twitter, Instagram, Amazon, PayPal… si el usuario los tiene abiertos, Trape podrá saberlo en tiempo real, y realizar ataques para robar sus credenciales. Otra opción es la de inyectar código JavaScript en la terminal de la víctima, o tratar de enviar un payload. Apenas estamos arañando la superficie aquí con Trape. El resto es cuestión de repasar su documentación, y empezar practicando con terminales nuestras. Y como siempre, con responsabilidad.

Sitio oficial: Haz clic aquí