La importancia del tráfico DNS es tan grande que en general no se puede apreciar su dimensión completa. Se está haciendo todo lo posible para que el tráfico DNS sea más seguro, pero el tramo fundamental de la comunicación que se crea entre el usuario y el proveedor de Internet suele ser el más vulnerable. Con la intención de reforzar este tramo, la gente de OpenDNS ha presentado a su herramienta DNS Crypt, cifrando así el tráfico DNS y protegiéndolo de cualquier ataque.

Llevo un par de años utilizando los servidores de OpenDNS, y debo admitir que me han sacado de un apuro en más de una ocasión. Los servidores DNS de mi proveedor de Internet suelen ser inestables, y varias veces me encontré con la sorpresa de que cambiaban los números por arte de magia. En una conexión completamente automática esto no debería causar inconvenientes, sin embargo, tengo muy pocas cosas automáticas de este lado. En lo personal no he sido testigo de ningún ataque contra el tráfico DNS en mis sistemas (como el envenenamiento de caché y técnicas similares), pero eso no quiere decir que no haya alguien al otro lado esperando encontrar un agujero. Como si eso fuera poco, la gente de OpenDNS reporta que la “última milla” del tráfico DNS, que está entre la conexión del usuario y el proveedor, suele ser la más insegura.

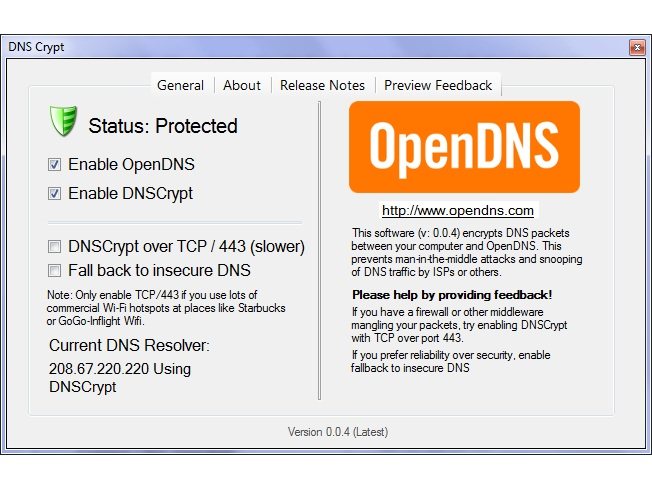

Para corregir esto, OpenDNS ha presentado a DNSCrypt, una herramienta destinada a cifrar el tráfico DNS y protegerlo de ataques externos. De la misma forma que podemos usar conexiones HTTPS, DNSCrypt hace algo similar con el tráfico DNS, pero debemos advertir que esta no es una herramienta para anonimizar el tráfico, y en caso de querer eso, el usuario deberá buscar otra alternativa. Aquellos interesados en estudiar más de cerca cómo trabaja DNSCrypt y en realizar una auditoría del programa (algo útil en el delicado entorno empresarial) podrán hacerlo obteniendo su código a través de GitHub. DNSCrypt puede activar tanto el cifrado como el uso de OpenDNS, y tiene dos opciones avanzadas: El retroceso a un DNS inseguro en caso de haber problemas, y la redirección del tráfico DNS por el puerto 443 de TCP, algo más lento, pero recomendable en conexiones públicas.

Como era de esperarse, para funcionar correctamente DNSCrypt necesita que el usuario se encuentre operando bajo los servidores DNS de OpenDNS, que nunca está de más recordar, son 208.67.222.222 y 208.67.220.220. Pueden ser configurados a nivel router o individualmente, pero DNSCrypt debe ser instalado en cada terminal. En la versión para Windows (también está disponible para OS X), DNSCrypt requiere la presencia de la versión 3.5 SP1 del .NET Framework, algo que no debería ser un problema bajo Vista y Windows 7, pero que requiere una descarga externa en Windows XP. Está claro que DNSCrypt aún debe eliminar ciertos bordes filosos (técnicamente es una beta), como por ejemplo su elevado consumo de ciclos de CPU (nada grave, pero está ahí). Aún así, no hemos tenido inconvenientes en nuestras pruebas, y cualquiera que esté interesado en agregar una capa de protección extra a su tráfico DNS, debería darle un vistazo, a menos que usar OpenDNS no sea una opción.

Hola Lisandro, llevo bastante tiempo leyendo los artículos que publican y la verdad es que los encuentro bastante prácticos, didácticos y entretenidos, sería interesante que publiquen un Ranking o Top 10 acerca de los mejores firewalls para Windows al igual como hicieron con los antivirus. Saludos y éxitos a todos Uds.

Yo conocí a opendns gracias a ustedes, me recuerdo era una articulo controversia. Yo lo uso desde el router (dd-wrt) ^__^ ojala pronto se pueda beneficiar de esta mejora de seguridad.

Ya está disponible la versión 0.0.5 para Windows.