Un ataque a nuestro ordenador podría comenzar con algo tan sencillo como ignorar la dirección URL de la página a la que estamos visitando. Si esa dirección era en realidad un enlace dentro de un archivo PDF o un correo electrónico, nos puede llevar a portales especialmente preparados para robar credenciales vía phishing, y en las últimas semanas se ha detectado una campaña enfocada sobre los usuarios de Gmail. Una pequeña sutileza en la barra de direcciones y un buen uso de elementos como encabezados y adjuntos le permitió a esta campaña alcanzar un nivel de efectividad que sorprende a novatos y expertos por igual.

Perder nuestras credenciales a manos de un elemento malicioso es una de las peores cosas que nos puede pasar. El riesgo es mucho mayor de lo que calculamos por el simple hecho de no es uno solo el servicio comprometido. Tomemos el caso de Google. Una cuenta estándar da acceso a esencialmente todos los recursos que ofrece Mountain View, incluyendo Gmail, Google Drive, Google Docs, Blogger, YouTube, AdWords, AdSense, la Play Store de Android… creo que se entiende. El último ejemplar tiene como prioridad a los usuarios de Gmail, y su trama comienza con un correo electrónico supuestamente enviado por uno de nuestros contactos…

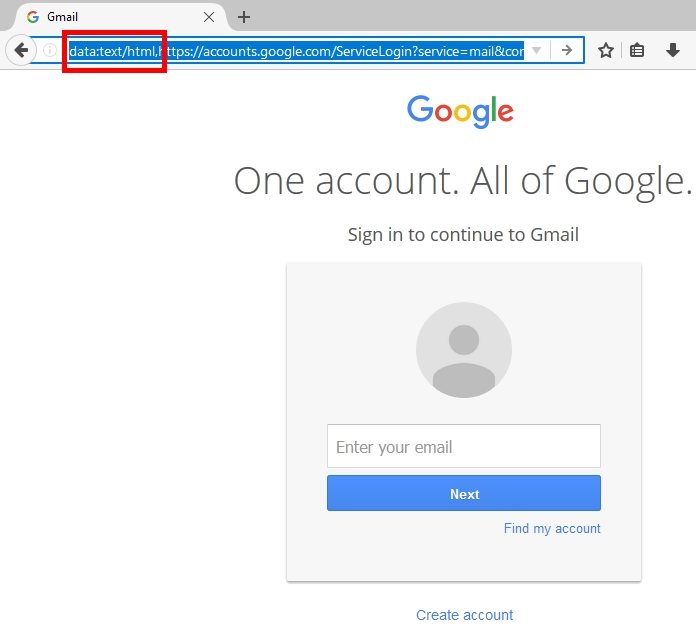

Un correo electrónico falso posee características que permiten su rápida identificación, comenzando por amplias diferencias en el idioma, y faltas de ortografía. Sin embargo, de acuerdo a los reportes este ataque puede enviar correos con encabezados y archivos adjuntos legítimos que fueron usados durante una comunicación previa entre ambos usuarios. Si tratamos de hacer clic en el preview del adjunto, seremos llevados a lo que aparenta ser la página principal de ingreso a Gmail. El problema es que hay una trampa oculta, y se encuentra justo en la barra de direcciones. La cadena no comienza con el esperado «https://accounts.google.com», sino que hay un pequeño «data:text/html,» antes. En realidad, eso es el inicio de una larga estructura de texto que se encarga de transmitir nuestras credenciales al atacante, y una vez que las tiene en su poder, repite todo el proceso con el resto de nuestros contactos.

Por suerte, protegerse de esta campaña no es muy complicado. El primer paso es obviamente observar de cerca la dirección URL. Si no encontramos el «https://» al frente en Gmail (o cualquier otro portal de login de Google) con su correspondiente candado o etiqueta de color verde y los datos auxiliares del certificado, hay algo que está mal. La verificación en dos pasos es otro recurso útil, aunque existe la remota posibilidad de que el sitio de phishing sea modificado para solicitar también el código de verificación (el ataque debería ser casi en tiempo real). La opción más segura (por el momento) sería el uso de llaves físicas, como Google viene sugiriendo desde hace tiempo. Finalmente, no es mala idea verificar los logs de actividad en Gmail. Si algo fuera de lugar aparece en ellos, se recomienda cambiar la contraseña de inmediato.

(N. del R: Google reconoció el potencial de este ataque, y confirmó que trabaja en medidas adicionales de seguridad que estarán disponibles con Chrome 56. Imaginamos que Mozilla seguirá una ruta similar.)

One Comment

Leave a Reply