Gracias a la gigantesca cantidad de bichos digitales que existen flotando en la red, el firewall se ha convertido en una herramienta fundamental para mantener la seguridad del ordenador. La discusión sobre si una solución integrada como el Firewall de Windows es suficiente o no todavía se mantiene en pie, pero más allá de tu elección, nunca está de más comprobar qué puertos se encuentran cerrados, y cuáles permanecen abiertos sin tu conocimiento. Nmap Online te ayuda a hacer exactamente eso.

Lamentablemente, es común reconocer la importancia de una amenaza una vez que se la ha visto activa con todo su potencial. Se necesitó algo como el famoso gusano Blaster en el año 2003, y sus herederos como el Welchia y el Sasser, para que la gran mayoría de los usuarios de Windows se dieran cuenta que prácticamente andaban "desnudos" por la vida digital, o sea, sin un firewall activo. La decisión de Microsoft de integrar un firewall en Windows probó ser acertada, pero una vez más, la maniobra fue realizada después de los hechos. Desde entonces, la necesidad de un firewall es innegociable. Todavía hay usuarios que insisten (algo cuestionable) en no usar antivirus, ya que creen no necesitarlo si se mueven en la Web "con mucho cuidado", pero la historia del firewall es diferente. Conecta a Internet un ordenador con Windows XP y el firewall caído, y será cuestión de minutos para que comience el bombardeo.

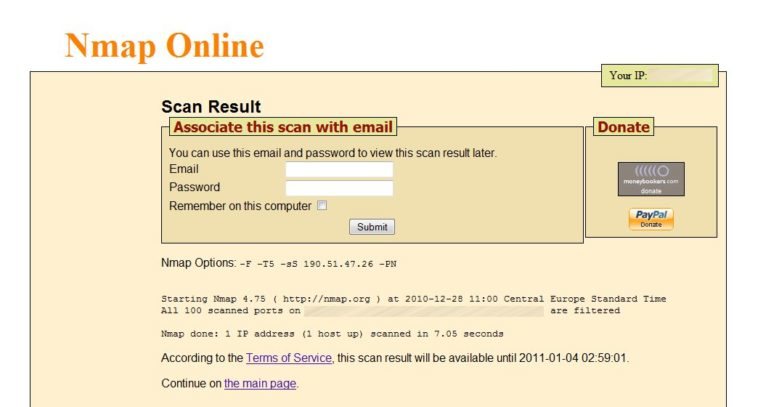

Una de las herramientas en línea más populares para comprobar si hay puertos abiertos en el firewall es Shields Up!, de la gente de GRC, pero quienes deseen un sistema de comprobación más flexible y por que no poderoso, pueden recurrir a Nmap Online. Nmap viene de "Network Mapper", una herramienta creada por Gordon Lyon, muy popular en plataformas Linux, pero también disponible tanto para Windows como para OS X. Nmap Online permite "ejecutar" al Nmap de forma remota contra nuestra dirección de IP y el firewall que tengamos activo. La revisión rápida comprueba el estado de los primeros cien puertos, pero si estás dispuesto a sacrificar poco más de ocho minutos, puedes extender la duración de la prueba hasta cinco mil puertos.

De más está decirlo, lo ideal es que los puertos aparezcan en estado "filtered", o sea, que para el atacante ni siquiera existan, pero al menos los puertos deberían estar "cerrados". En caso de que se encuentren abiertos, asegúrate de que se trata de una apertura legítima, ya que alguna herramienta o aplicación local puede necesitarlos (por ejemplo eMule o BitTorrent). Si no puedes encontrar la razón por la que el puerto está abierto, deberás comprobar la configuración del firewall, ya sea a nivel de sistema operativo, de router (en caso de que utilices uno), o de firewall externo (como IPCop o Endian). Es sólo cuestión de tiempo hasta que algún pillo cree un malware que aproveche una vulnerabilidad que le de acceso a un puerto vulnerable. Que tu firewall esté en orden, no digas que no te avisamos.