Conocemos muy bien los beneficios asociados a un VPN, pero su seguridad es tan sólida como la honestidad del proveedor. Dicho eso, ¿qué tan robustas son las aplicaciones móviles VPN para Android? De acuerdo a un grupo de investigadores provenientes de cuatro instituciones internacionales, debemos tener mucho cuidado. Además de dejar al usuario desprotegido, algunas de ellas están usando malware para rastrear su actividad, solicitan permisos excesivos, e interceptan tráfico TLS, entre otras cosas.

El hecho de que una pieza de software no cumpla con lo que promete y vaya exactamente en la dirección contraria es uno de los actos de traición más grandes que puede sufrir el usuario. Depositamos nuestras vidas digitales en esas aplicaciones, pero hay muchos elementos sin escrúpulos allá afuera que se disfrazan de protectores, cuando en realidad son lo contrario. Uno de los ejemplos más contundentes es lo que sucede con las aplicaciones VPN para Android. Google lanzó al mercado la edición 4.0 Ice Cream Sandwich en octubre de 2011, y varios desarrolladores aprovecharon la presencia del módulo nativo de VPN en el sistema operativo para crear clientes. Si hicieran un buen trabajo probablemente estaríamos recomendando alguno de ellos, pero de acuerdo a un estudio creado por la CSIRO australiana, la Universidad de Nueva Gales del Sur, el ICSI estadounidense y la Universidad de California en Berkeley, necesitamos tomar la mayor distancia posible de esas apps.

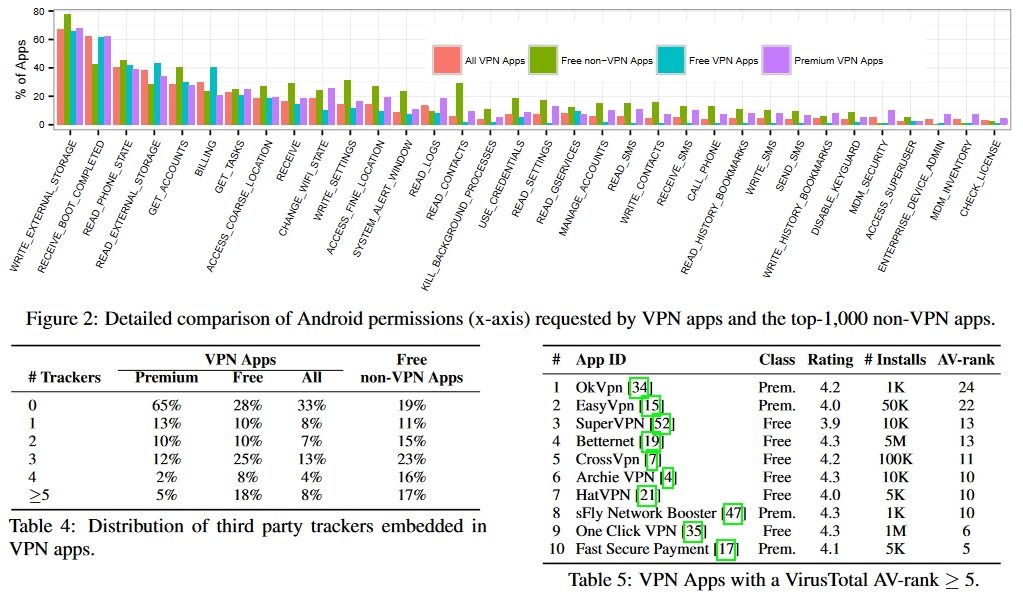

Sobre un total de 283 aplicaciones VPN analizadas, más de un tercio (el 38 por ciento para ser exactos) presentó al menos una identificación positiva de malware, ya sea troyanos, adware, o spyware. El 67 por ciento dice ofrecer mecanismos de seguridad a la par de un VPN tradicional, pero lo cierto es que el 75 por ciento de ese 67 cuenta con un tracker integrado desarrollado por un tercero, y a eso debemos sumar que el 82 por ciento solicita permisos de acceso a material privado, como las cuentas de usuario y los mensajes de texto. Esperen, se pone aún peor: El 18 por ciento de las apps no aplica ninguna clase de cifrado. El 84 por ciento no pasa tráfico IPv6 por sus túneles, y el 66 por ciento comete la misma infracción con el tráfico DNS. El 18 por ciento no informa al usuario sobre la entidad encargada del hosting para el servidor VPN, y el 16 por ciento básicamente apela al P2P con el objetivo de redirigir tráfico entre sus usuarios.

Lamentablemente, el estudio no incluye la lista completa de aplicaciones procesadas, pero nos da información suficiente para llegar a la conclusión de que la gran mayoría de ellas no vale la pena. Otra sugerencia de los investigadores es que Google necesita reevaluar a su modelo de permisos VPN, ya que ponen en riesgo a los usuarios. Algunas de las apps registran más de un millón de descargas en la tienda…

One Comment

Leave a Reply