Mientras el mundo espera a la próxima gran campaña de ransomware, los usuarios de Android suman una preocupación más en la forma de DoubleLocker. De acuerdo a la gente de ESET, este ransomware se diferencia del resto por la ejecución de un ataque doble, que cifra los archivos personales con AES y cambia el PIN del dispositivo al mismo tiempo.

Los ataques informáticos se multiplican, y como usuarios debemos estar muy alertas. El sentido común no es infalible, cosa que quedó muy bien comprobada tras el incidente de CCleaner, sin embargo, la mayoría de las campañas allá afuera apuestan a un descuido, o la búsqueda de cierto contenido (por ejemplo, el streaming «gratuito» de una serie popular). El riesgo es aún mayor si el usuario depende de un dispositivo móvil, ya que no recibe actualizaciones de seguridad con la misma frecuencia que vemos en el ordenador promedio. Eso convierte a la plataforma Android en un blanco muy tentador, y el último ejemplar en causar problemas es DoubleLocker, un ransomware descubierto por la gente de ESET.

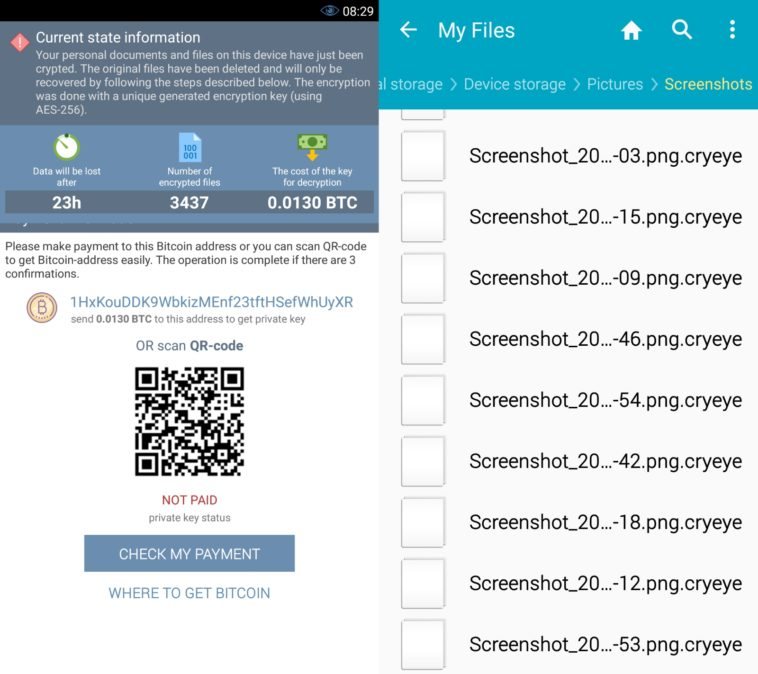

La información disponible indica que DoubleLocker está basado en el troyano BankBot. Tal y como lo sugiere su nombre, DoubleLocker ejecuta dos ataques: El primero es cifrar los archivos personales del usuario con AES, y el segundo es modificar el pin del dispositivo. Una vez que logra ambos objetivos, DoubleLocker asume el rol de screenlock y demanda al usuario un pago especial de 0.0130 bitcoins, algo así como 74 dólares al momento de escribir este texto. Su distribución sigue una línea similar a la de BankBot, descargando una copia falsa de Adobe Flash Player a través de sitios comprometidos. Después de su apertura solicita la activación de un servicio llamado «Google Play Service» (no «Services»). La lista de permisos claramente revela sus intenciones maliciosas, pero si alguien lo habilita sin leer, bueno…

Aquellas personas infectadas con DoubleLocker tienen un plazo de 24 horas, o todas las vías para descifrar los datos desaparecerán. Los investigadores de ESET explican que debido a su naturaleza «bancaria», DoubleLocker podría ser convertido en algo peor, digamos un malware que ataca cuentas de PayPal y de banco. La única forma de recuperar al dispositivo es haciendo un reset de fábrica, a menos que posea root y su modo de depuración esté activo. Eso permitiría purgar el falso número PIN vía ADB.

(N. del R.: Varios sitios colegas reportan que DoubleLocker vacía cuentas de PayPal, pero esto no es así. El ransomware no tiene capacidad de harvesting en su versión actual.)