Sí, es posible averiguar la contraseña de una red WiFi. Sí, el proceso es muy útil para comprobar la seguridad de tu red inalámbrica. No, no deberías usar esto con la intención de robar WiFi a tu vecina. No, no puedo hacer nada para impedirlo. Entonces… ¿por dónde comenzamos? Básicamente, descargando una distro: WiFiSlax. Existen alternativas similares allá afuera, pero al tratarse de un desarrollo en español, WiFiSlax nos da una ventaja extra.

Una red inalámbrica, un algoritmo de seguridad, y todas las ganas de averiguar su contraseña. Tal vez sea el simple hecho de poner a prueba tu paciencia y tu conocimiento. También es posible que necesites un «WiFi de respaldo» para esos momentos en los que tu proveedor te abandona por el camino. Y por supuesto, sería un error de nuestra parte ignorar al «factor malicia». Muchos entusiastas de la seguridad informática decidieron exponer las vulnerabilidades de una red o un sistema (después de haber explicado el problema hasta el hartazgo) convirtiéndose ellos mismos en los atacantes, sólo para probar que tenían razón. En la actualidad no es difícil encontrar algunos horrores de configuración en las redes WiFi, comenzando por el uso de WPS, y aún peor, del hipercrackeado algoritmo WEP. Si te has preguntado cómo averiguar la contraseña de una red WiFi bajo esas condiciones, estás en el lugar correcto.

Cómo averiguar la contraseña de una red WiFi usando WiFiSlax

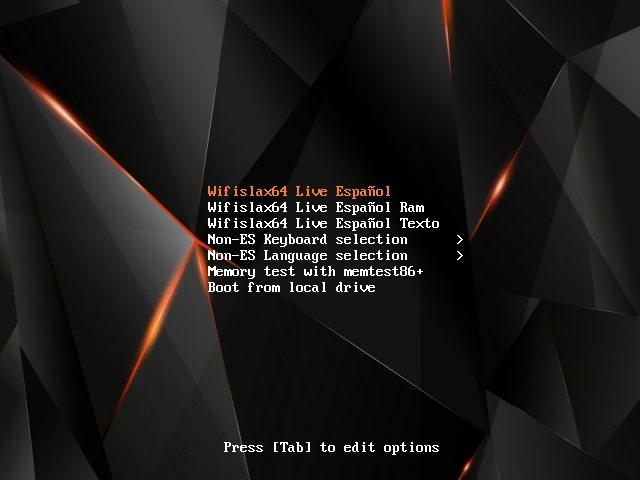

El primer paso es descargar la imagen ISO de WiFiSlax, una distro basada en Slackware. Existen dos ediciones: La estándar 4.12, y WiFiSlax64 1.1 de 64 bits. En lo personal decidí utilizar WiFiSlax64, pero todo lo que leas a continuación debería aplicarse en ambas versiones. Al funcionar como distro Live, WiFiSlax requiere un pendrive con la suficiente capacidad (yo usé uno de 4 GB), y el proceso de transferir la imagen a la memoria quedó a cargo del clásico Rufus. Una vez terminado, reinicia el equipo desde el pendrive, escoge la primera opción en el menú de arranque de WiFiSlax, y espera hasta que aparezca el escritorio (en esencia, KDE). Pero antes…

«WiFiSlax no detecta mi tarjeta de red»

No hay margen de error aquí. Necesitas una tarjeta de red inalámbrica compatible «y» que pueda ser configurada en modo monitor. Admito que el soporte de WiFiSlax demostró ser muy bueno (al menos de este lado), pero nunca falta ese chip extraño que llega tarde con sus controladores. Lo más efectivo en casos así es adquirir un adaptador WiFi USB que funcione de forma directa con WiFiSlax. Afortunadamente, en el foro oficial han compartido una lista con los modelos recomendados, y algunos son muy baratos (menos de 20 euros).

[amazon box=”B00416Q5KI”]

Redes WEP

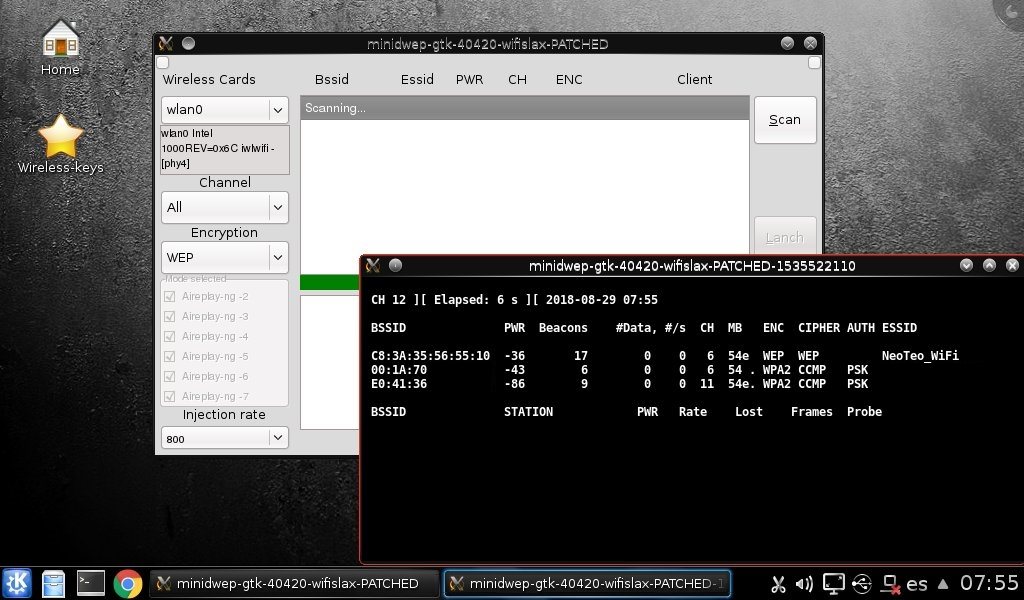

También conocidas como «Coladeros» o «Puertas Giratorias», las redes WEP logran capturar el interés de los principiantes por lo fácil que es ingresar a ellas. La presencia de clientes en la red WiFi hace las cosas un poco más sencillas, pero en general, las utilidades ofrecen diferentes tipos de ataques, e incluyen mecanismos avanzados de inyección. La oferta de WiFiSlax es muy amplia, y hoy vamos a seguir la ruta de minidwep-gtk.

- Menú de inicio -> WiFiSlax -> Wireless -> minidwep-gtk.

- Escoge la tarjeta de red (wlan0), Channel en All, y Encryption en WEP.

- Selecciona todos los modos de Aireplay-ng.

- Prueba con el Injection Rate en 800. Si hay problemas, puedes bajarlo.

- Presiona Scan, y aguarda entre 30 y 60 segundos para detectar las redes.

- Presiona Ctrl+C para detener la detección, y selecciona la red WEP a atacar.

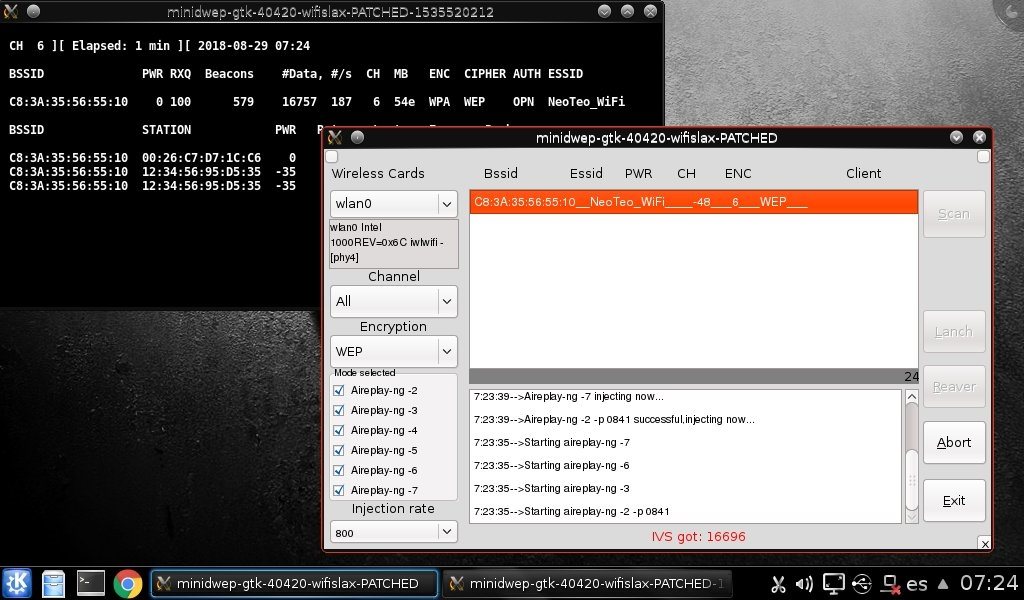

- Haz clic en Launch, y espera.

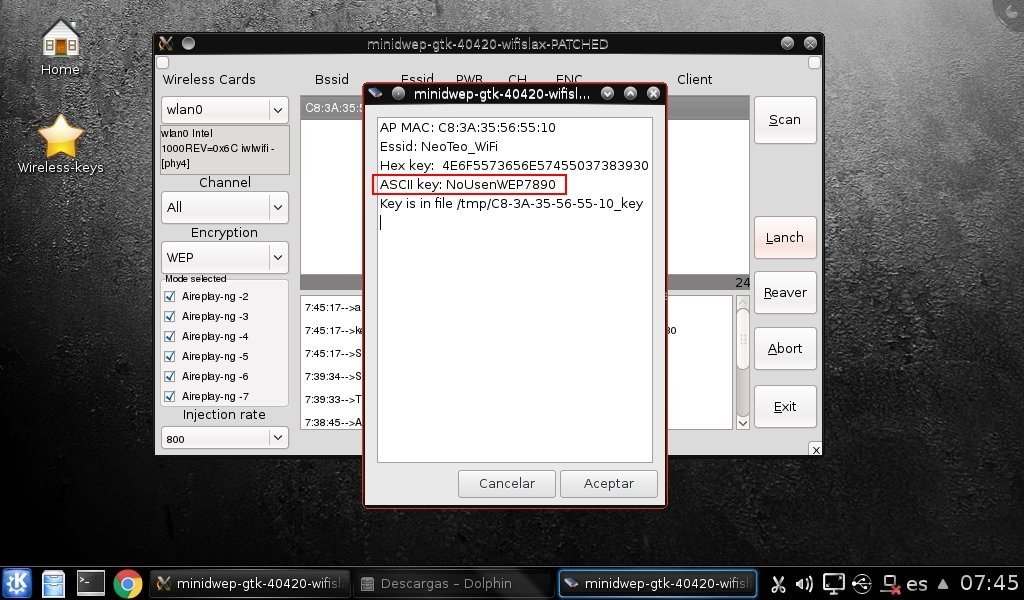

Varios minutos y unos 60.000 IVs después, nuestro sacrificio router de prueba se rindió a los pies de minidwep-gtk, entregando la clave sin emitir queja. Dependiendo de la actividad en la red y de los clientes conectados, algunas redes WEP terminan crackeadas con menos de 10.000 IVs, mientras que otras necesitan más de 100.000. Paciencia.

Ataque vía WPS

La tecnología WPS (Wi-Fi Protected Setup) fue diseñada para simplificar la conexión a los puntos de acceso inalámbricos. Con WPS, el usuario no necesita ser un experto en seguridad… y como era de esperarse, no hizo un gran trabajo. Los ataques dirigidos al estándar WPS están muy bien documentados, a un punto tal que la primera y única recomendación es desactivarlo. Sin embargo… es muy común encontrar routers que aún reportan al WPS activo. De hecho, existen modelos aislados que ni siquiera permiten su desactivación total. Lógicamente, WiFiSlax tiene herramientas con el potencial de cortar a WPS como si fuera manteca. En esta oportunidad, nuestra elegida es Geminis Auditor:

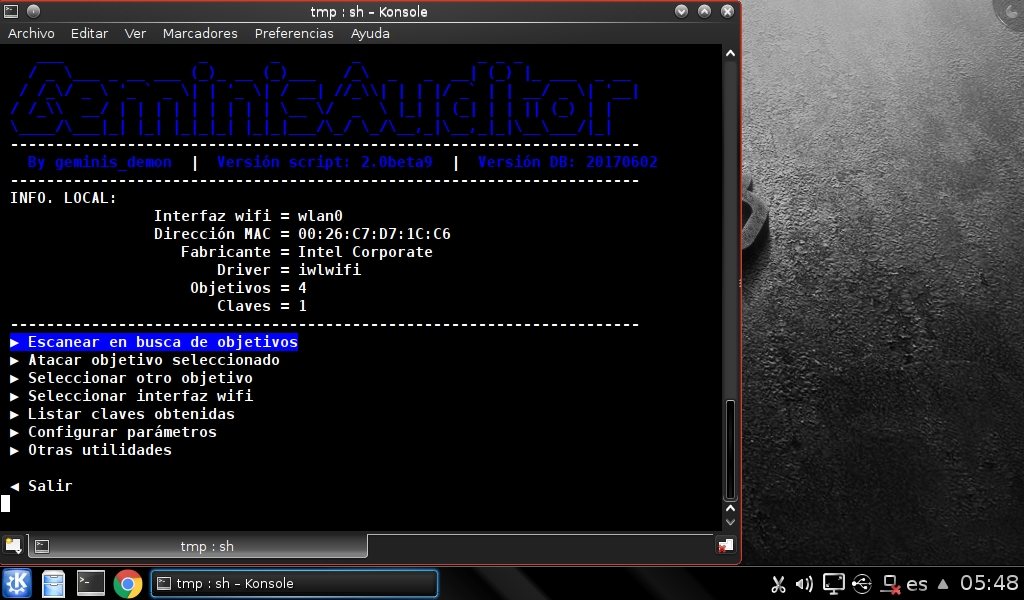

- Menú de inicio -> WiFiSlax -> Wireless -> Geminis Auditor

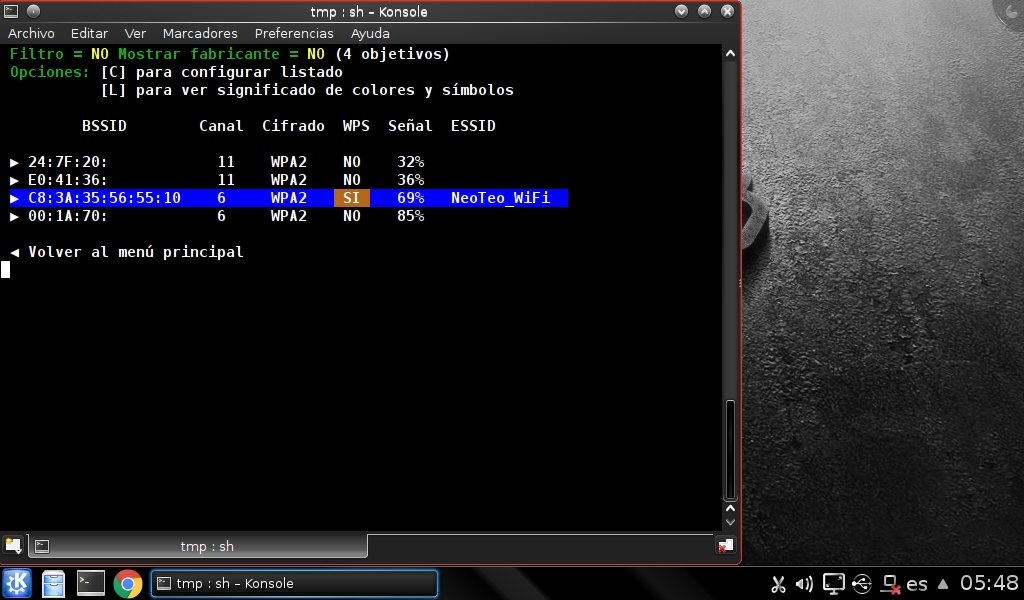

- Ingresa a Escanear en busca de objetivos, y escoge una red WiFi con WPS.

- Con la red ya elegida, entra a Atacar objetivo seleccionado.

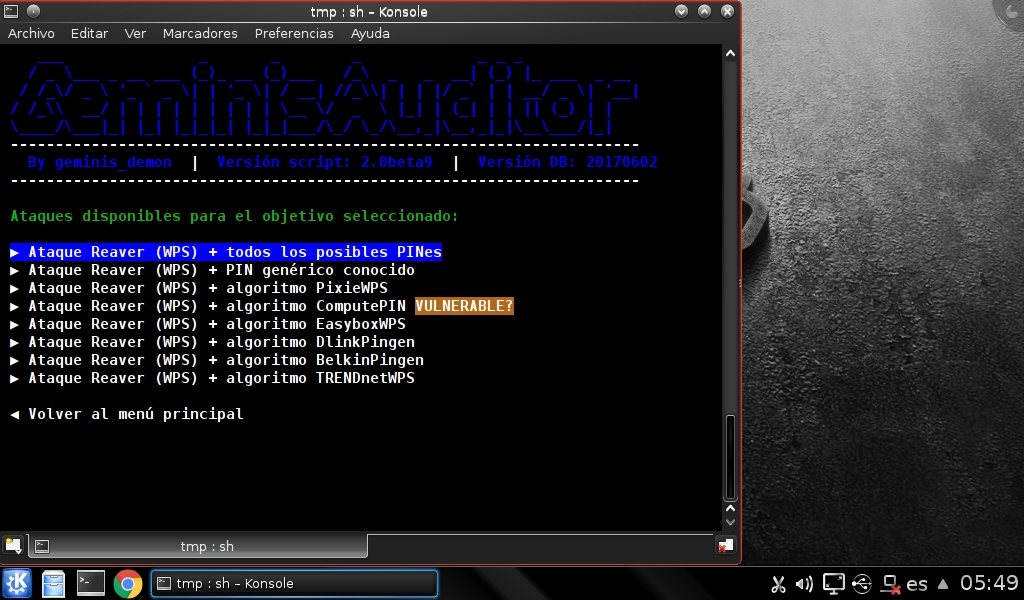

- Los ataques disponibles pueden variar, pero si hay una entrada «vulnerable», comienza por ahí.

- Deja que el programa trabaje.

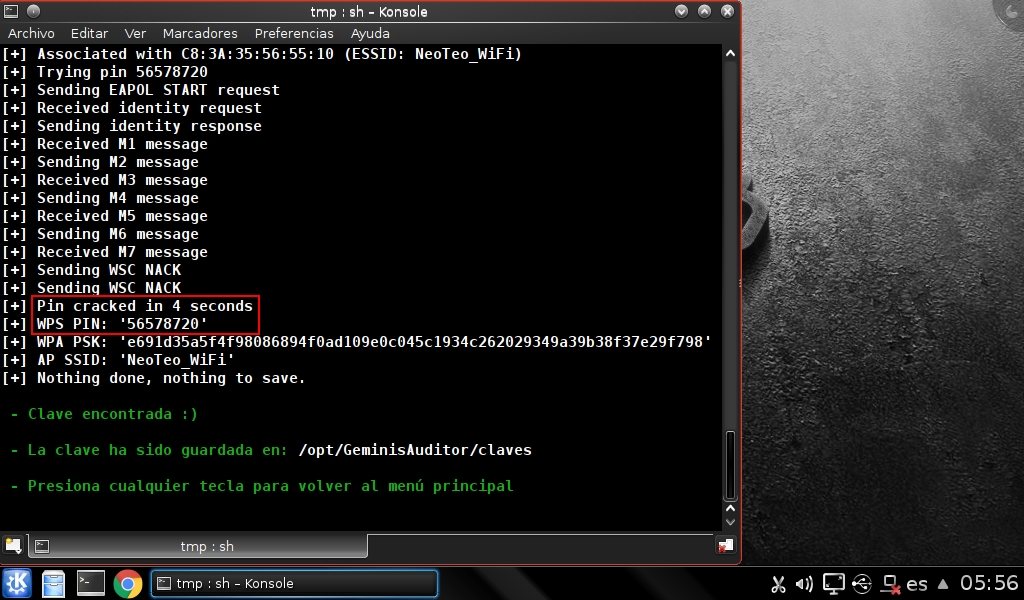

Si el PIN es considerado «genérico» o utiliza un patrón ya conocido, Geminis Auditor no tardará mucho en reportar tanto al PIN como a la clave WPA. Nuestro esclavo router de prueba tiene exactamente ese problema con su implementación WPS, y todo acabó en menos de cinco segundos. Por supuesto, este es uno de los mejores escenarios para un atacante. En sesiones normales, deberás esperar mucho más tiempo.

WPA y WPA2

Sí, en el pasado hemos hablado de la vulnerabilidad KRACK y de la inminente llegada de WPA3, pero en la gran mayoría de los casos, si quieres averiguar la contraseña de una red WiFi con WPA o WPA2, necesitarás tres cosas: 1) Que la red tenga clientes conectados, 2) Capturar un handshake, y 3) El suficiente poder de fuego para masticar a ese handshake en un tiempo razonable. Este último punto tiende a ser el más complicado, ya que involucra fuerza bruta y el uso de diccionarios. En términos muy relajados, los ataques bombardean con comandos DeAuth a los clientes para forzar su desconexión. Cuando alguno de los clientes trata de reconectarse, el handshake es capturado, y se genera un archivo con extensión .cap o .pcap. WiFiSlax es compatible con el procesamiento de handshakes utilizando tarjetas gráficas de AMD y Nvidia, pero instalar los módulos con sus controladores no es lo más cómodo del mundo. Sin embargo, eso no impide tomar el .cap, cargarlo en otra distro Linux con mejor soporte AMD/Nvidia, y procesarlo allí. Otra alternativa son los servicios en línea. La mayoría acepta criptomonedas, y sólo se paga después de haber descubierto la contraseña (salvo que desees probar con diccionarios más grandes).

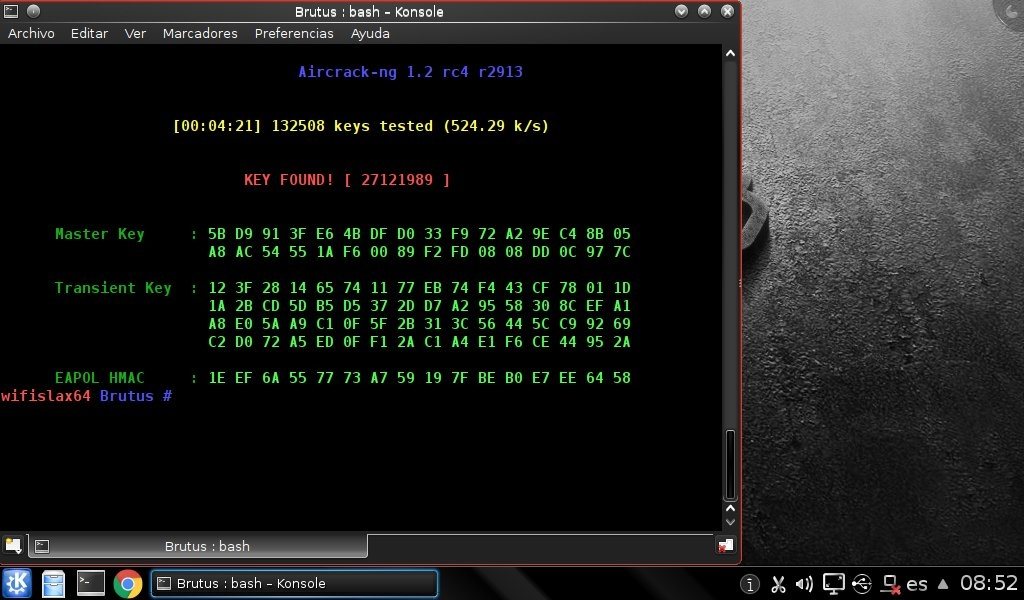

A modo de ejemplo, voy a cometer el gigantesco error de proteger una red WPA con una fecha de nacimiento, y a compartir el proceso de extracción usando una combinación de Handshaker y Brutus:

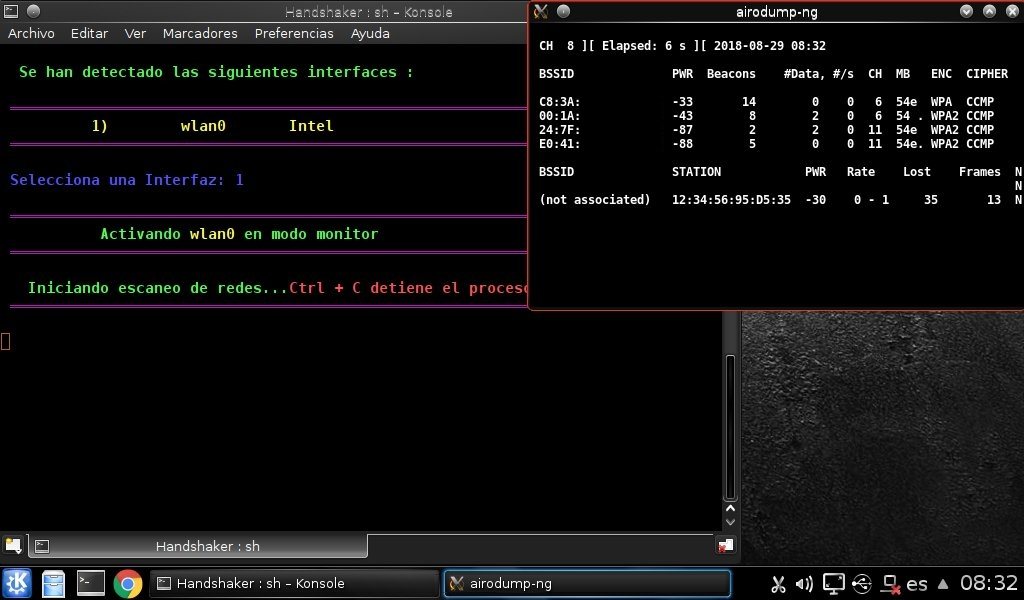

- Menú de inicio -> WiFiSlax -> WPA -> Handshaker

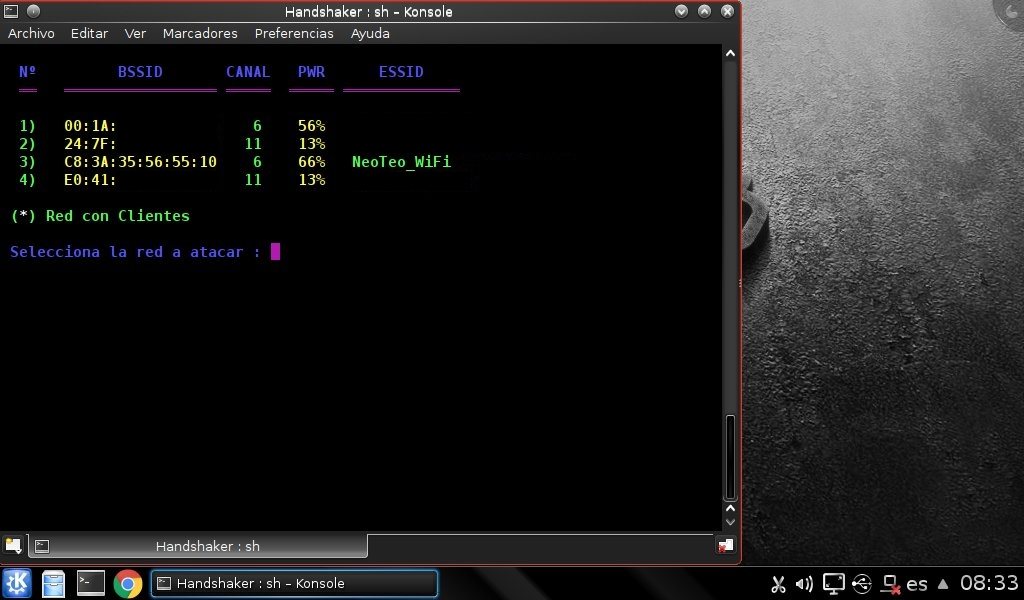

- Elige la interfaz, y espera a la detección de redes.

- Presiona Ctrl+C para detener la búsqueda, y selecciona la red a atacar.

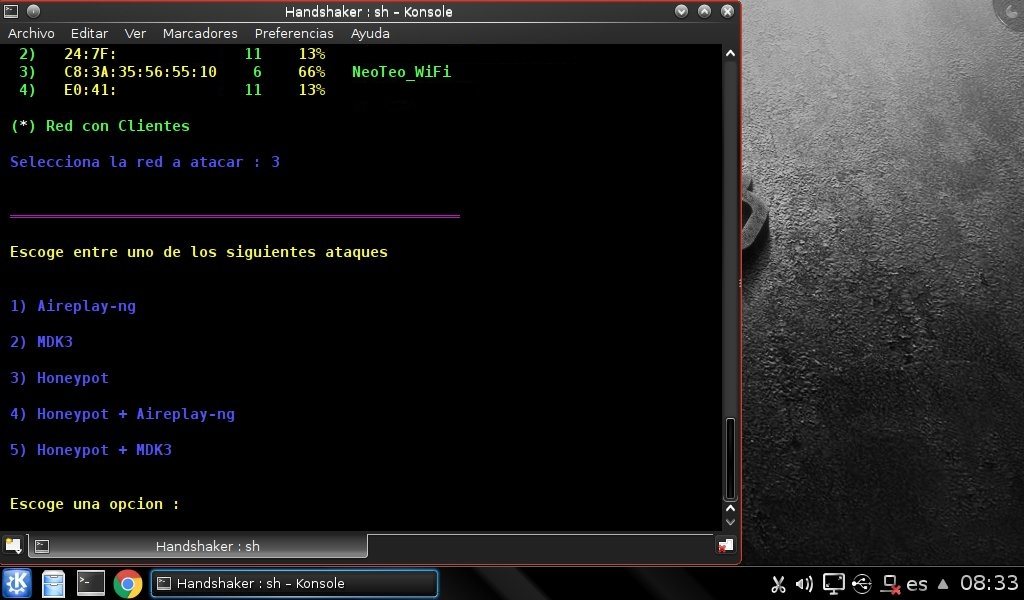

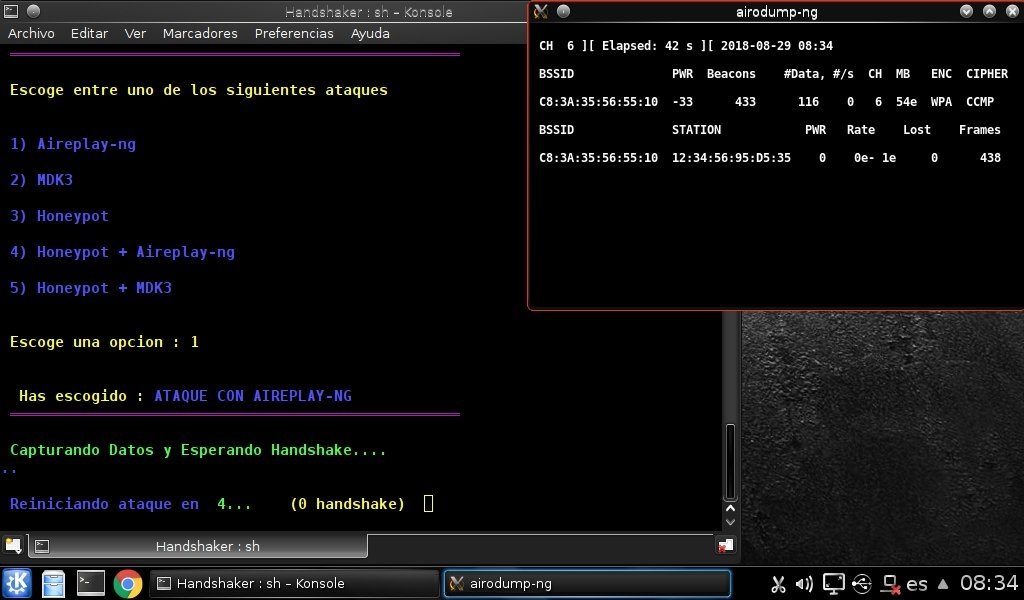

- Hay varios tipos de ataques. Comienza con Aireplay-ng.

- Espera a que Handshaker obtenga el handshake.

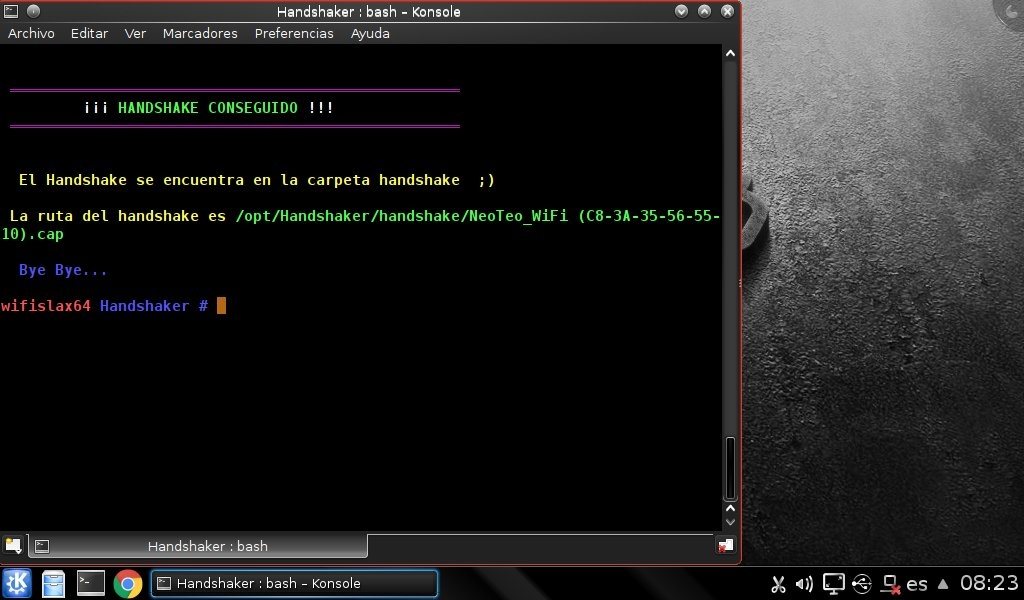

Lo cierto es que esto puede tardar horas, o caer en cuestión de minutos. Apenas tenemos el handshake, es necesario copiar el archivo .cap a la carpeta de Brutus. El original está en /opt/Handshaker/Handshake, y la copia va guardada en /opt/Brutus. Una vez hecho eso:

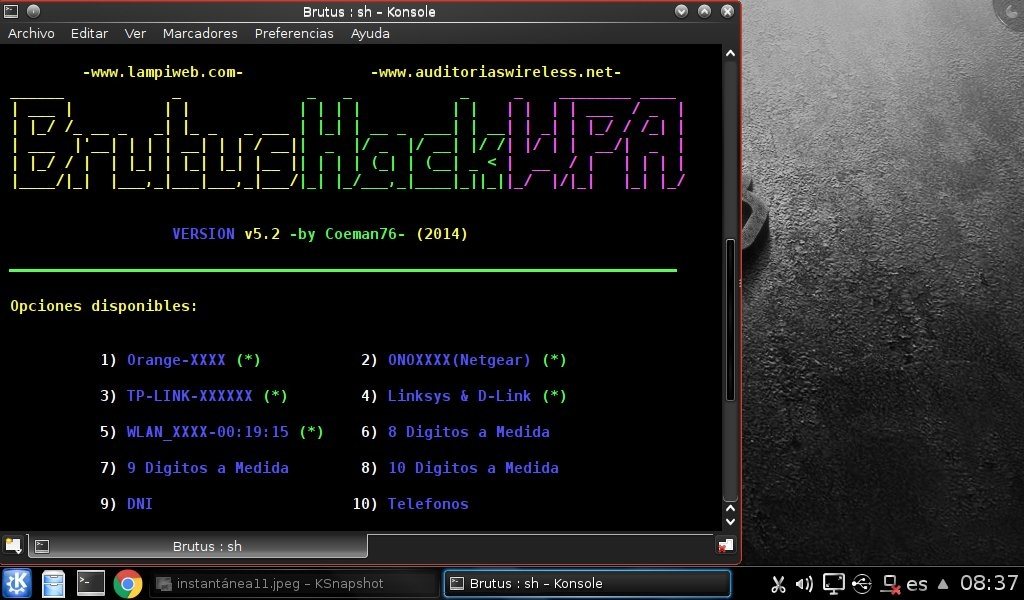

- Menú de inicio -> WiFiSlax -> WPA -> BrutusHack

- Brutus presenta una lista de opciones. En este caso, Fechas.

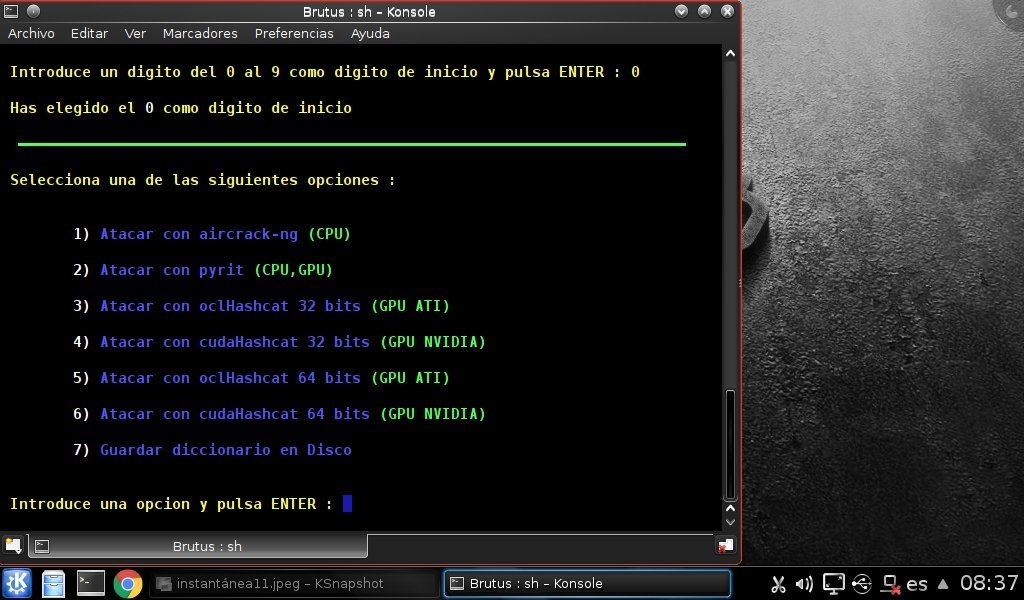

- Brutus pide un dígito del 0 al 9 como punto de partida. Vamos con 0.

- Tipo de ataque. Aircrack-ng es el más básico, pero suficiente para nuestro .cap.

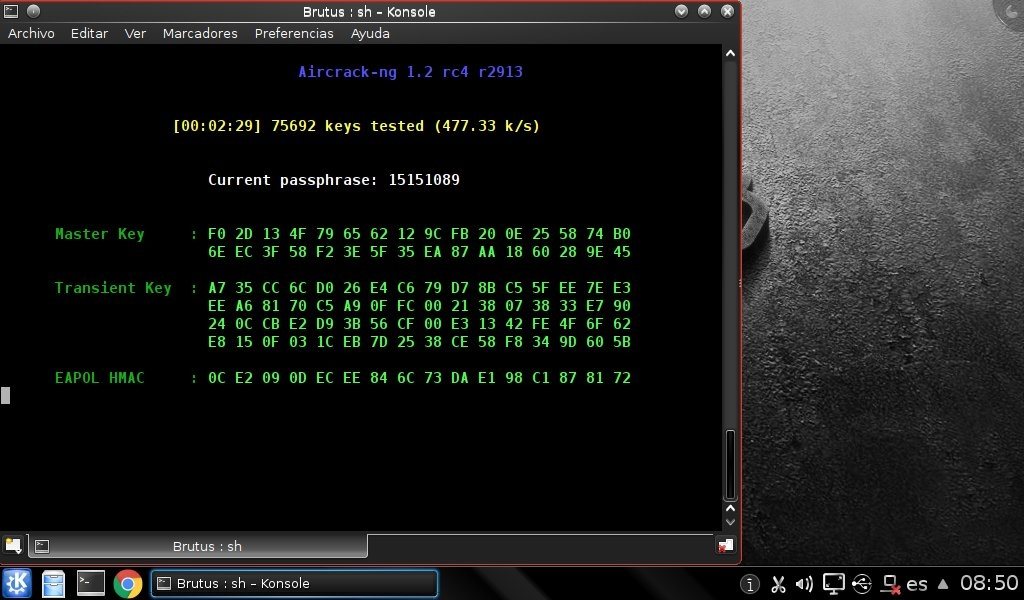

- Esperamos.

Poco más de cuatro minutos después, la clave «27121989» quedó expuesta. Si alguien te pregunta por qué no podemos usar fechas de nacimiento o eventos especiales como contraseñas, enséñale esto: Un procesador Intel Atom con ocho años de edad rompió su seguridad en el tiempo que dura una canción.

Bueno, creo que eso es suficiente por hoy. Si descubres que estos métodos no funcionan para ti, no te preocupes. Averiguar la contraseña de una red WiFi no es un proceso uniforme e infalible. Con una simple búsqueda en la Web notarás que muchos usuarios prefieren utilizar otras herramientas en WiFiSlax. Pyrit, Linset, Airgeddon, WiFiMoSys… la lista sigue. También hay aspectos que están más allá de tu control. Si una red no tiene el número suficiente de clientes, los ataques pierden efectividad, y tal vez no sea mala idea intentarlo más tarde. Diviértete, y no hagas daño. ¡Buena suerte!

Ok, ahora díganme como protegerme de este tipo de ataques

Usa cifrado WPA2-PSK y una contraseña larga y con diferentes tipos de caracteres (minúsculas, mayúsculas, números, signos, etc)

_Hola que bueno que hablen de este tipo de O.S yo hace años que lo uso, tambien he probado Kalilinux, Backbox, Parrot OS, aunque estos ultimos 3 es para sentarse y estar mucho mas tiempo obviamente hay que saber un poco mas pero bue,

que bueno que hablen de este tipo de O.S yo hace años que lo uso, tambien he probado Kalilinux, Backbox, Parrot OS, aunque estos ultimos 3 es para sentarse y estar mucho mas tiempo obviamente hay que saber un poco mas pero bue,

lo bueno de wifislax es que lo podes dejar escaneando mientras te vas a tomar algo jaja.

saludos…

tal vez seria mejor que expliques como usar dummper desde windows , por lo menos lo haces mas comodos a las persnas que n sabes que es bootear una usb

Insensibles… yo que quería hacer el mal y tratar de descifrar una contraseña de un router que no tiene esas vulnerabilidades. Lamento no tener dólares para hacer ese trabajo y usar un servicio en linea.

Un ataque que siempre va a funcionar es usar la ingeniería social, para ellos usad LINSET (LINSET is not a social engineerig tool)

Jjj es más fácil romper el wpa y wpa2 con the evil twin les faltó ese ya que la seguridad en este tipo de redes a fuerza bruta se torna fastidioso y de paciencia

Hola, no se porqué el geminis no puede encontrar ningún objetivo, cuando mi WiFi está aquí, el router está a mi lado. Que puedo hacer? Espero que veas este comentario!

Hola, Anna. ¿Tiene receptor de Wifi el ordenador que estás usando?

Se puede utilizar un minero para descifrar claves mediante fuerza bruta?

¿Porqué no?

Es normal que se poco pero pude entender la mayoria de cosas?

aprender cosas asi es emocionante!:D

me gusta tratar de averiguar las contraseñas,me divierte aunque últimamente es mas dificil conseguirlo,las mas fáciles de averiguar siempre son las de mis hermanos,les he dicho eso pero no le toman importancia.

Hola como hago para bajar el paquete brutushack en wifislax 3.2 64bits.

No he encontrado la forma.

Gracias