Existe un tipo de infección que puede ir más allá de cualquier antivirus, sistema operativo o configuración. Un método que incluso podría superar los famosos “air gaps” bajo las condiciones adecuadas. Básicamente, la idea es que el firmware de un dispositivo USB sea el malware, y ese es el trabajo de BadUSB, transformando a un pendrive en un accesorio malicioso e inmune a las protecciones clásicas.

Todos los que llevamos algunos años dentro del mundo de la informática recordamos bien al virus CIH. El pequeño bicho, detectado por primera vez en 1998, tenía una capacidad destructiva escalofriante. Entre sus habilidades más agresivas estaba la modificación del BIOS, lo cual podía noquear a un ordenador en cuestión de segundos. Afortunadamente, el alcance del CIH no fue tan amplio, pero dejó instalada una posibilidad muy oscura, y es la de un código malicioso atacando directamente a una pieza de hardware. Hace poco hablamos sobre badBIOS, del cual no se pudo comprobar absolutamente nada. Sin embargo, los expertos estuvieron de acuerdo en que algo similar a badBIOS era técnicamente posible. La frase dice que si la montaña no va a Mahoma, entonces Mahoma va a la montaña. Con eso en mente, si un ordenador no ingresa al entorno preferido del malware, es tarea del malware ir hasta el ordenador. ¿Cómo? Realizando una infección de bajo nivel en un dispositivo USB.

Bienvenidos a BadUSB. En la próxima conferencia Black Hat, Karsten Nohl y Jakob Lell de los Security Research Labs en Berlín llevarán a cabo una serie de demostraciones en vivo, exponiendo las capacidades de este malware. En esencia, un pendrive con su firmware infectado puede hacerse pasar por cualquier otro dispositivo USB, sea un teclado, un ratón, o incluso una tarjeta de red, y disparar diferentes acciones en el sistema. Una de las demos buscará transformar a un pendrive USB de disponibilidad general en un teclado que abrirá una ventana de comando y ejecutará órdenes para iniciar una descarga de software malicioso adicional, mientras que en otro caso asumirá el rol de una tarjeta de red, redireccionando solicitudes legítimas a sitios maliciososs.

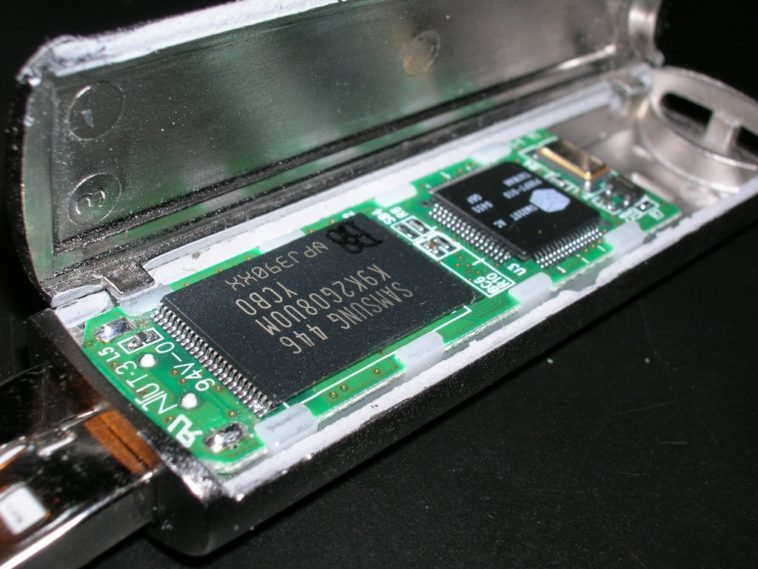

El problema más grande detrás de BadUSB es que los dispositivos USB no fueron diseñados con este ataque en mente. En teoría, la eliminación de un firmware infectado sólo puede realizarse con una sobreescritura del firmware original, pero nada impide que el dispositivo sea infectado otra vez. La gran mayoría de los gadgets USB acepta cualquier firmware que se le ofrezca para su actualización, por lo tanto, los pendrives USB representan uno de tantos “hogares” en los que BadUSB se sentiría muy cómodo. A esto se suma el hecho de que un accesorio USB puede tener más de un identificador de dispositivo a la vez. Todas las dudas quedarán despejadas en la inminente Black Hat que comienza mañana, pero la pregunta queda sobre la mesa: ¿Hay que empezar a echar llave sobre los puertos USB?