Algunas variantes de malware han demostrado ser particularmente creativas a la hora de oponer resistencia, pero badBIOS merece un capítulo aparte. Sus métodos son tan avanzados, que incluso utiliza parlantes y micrófonos para intercambiar paquetes de datos entre sistemas infectados.

Hagamos una pequeña pausa y tratemos de visualizarlo: Un ordenador separado de la Web y otras redes locales. Sin módem telefónico, ni WiFi ni Bluetooth (y con esto me refiero a “físicamente ausentes”). En la jerga, un ordenador bajo estas condiciones ha sido aislado con un “airgap”, utilizado con frecuencia en laboratorios, y parte de un amplio debate en materia de seguridad. Recurrir a un airgap es una medida extrema para proteger a un ordenador de una infección, o una alternativa si el objetivo es aislar a un sistema ya infectado, ¿pero qué pasa cuando un malware vence al airgap? Parece algo sacado de una película de ciencia ficción, sin embargo, no lo es. El nombre asignado a este malware es badBIOS, y lleva tres años bajo la lupa de Dragos Ruiu, experto en seguridad, fundador de la famosa competencia Pwn2Own, y organizador de conferencias como CanSecWest y PanSec.

Todo comenzó con una actualización inesperada en el firmware de una Macbook Air. Este ordenador comenzó a revertir cambios en la configuración, y bloquear la posibilidad de iniciarlo con una unidad óptica externa. A los pocos meses, Ruiu encontró síntomas similares en un sistema completamente diferente, que utilizaba a OpenBSD. Su red comenzó a transferir datos bajo el protocolo IPv6, cuando en realidad lo había desactivado. Windows, Linux, OS X, OpenBSD… el malware parecía “llevarse bien” con cualquier sistema operativo. En ese punto se tomó la decisión de retirar todo el hardware de conectividad en un ordenador, además del cable de tensión para mantenerlo encendido con baterías… pero las transmisiones entre sistemas infectados continuaba. ¿Qué se necesitó para interrumpir el misterioso intercambio? Retirar el micrófono y los parlantes.

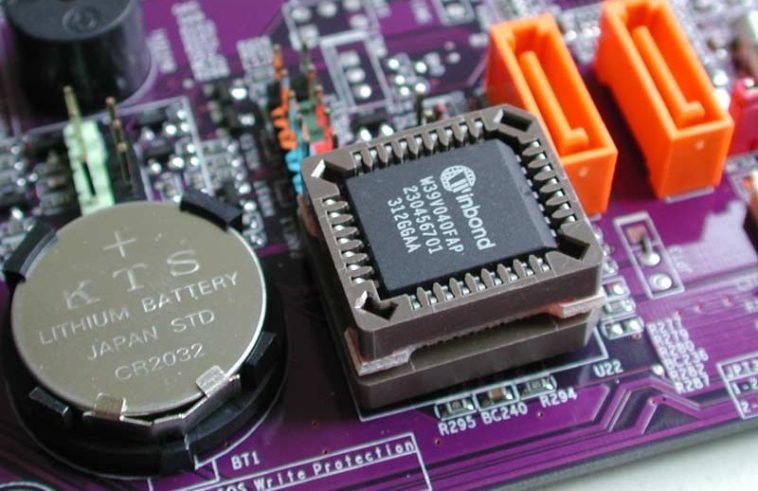

Hasta aquí, Ruiu llegó a la conclusión de que badBIOS infecta un sistema a través de dispositivos USB, y se aloja en lugares de muy bajo nivel, como el BIOS, el UEFI, y al parecer otros estándares de firmware. En otras palabras, este malware podría esconderse en casi cualquier parte, incluyendo una unidad óptica o un teclado. No se trata de ninguna broma, y en las conferencias de seguridad han circulado prototipos por al menos media década. Aún así, creo que la parte más sorprendente de badBIOS es que pueda mantener conectados a dos o más sistemas infectados (esto es “conexión”, no “propagación”) utilizando sonidos de alta frecuencia, aunque es una técnica tambíen conocida entre los hackers. Después de todo, tiene relación con los viejos módems telefónicos, y con soluciones modernas de radio definida por software. No faltan los que piensan que Dragos Ruiu perdió un tornillo, pero otros expertos se inclinan por creer que badBIOS es real. Las razones principales son dos: Ruiu es un profesional con quince años de experiencia, y lo que ha explicado sobre badBIOS es técnicamente viable. badBIOS se repara a sí mismo, combate a las herramientas que podrían eliminarlo, y revierte cambios en el sistema. En comparación, Stuxnet y Flame serían juguetes.