Una vez suelto en la selva digital, el malware hace todo lo posible para infectar la mayor cantidad posible de ordenadores, pero este comportamiento tradicional le puede jugar en contra si del otro lado hay un investigador esperando. Muchos desarrolladores han modificado a sus bichos para que no se instalen en máquinas virtuales, y esto se logra con la detección de ciertos procesos asociados a recursos como VirtualBox y VMWare. AntiFooling es una herramienta cuyo objetivo es simular dichos procesos en un ordenador normal, y así engañar al malware.

Los desarrolladores de malware quieren que sus creaciones lleguen a todas partes, y por supuesto, que no sean atrapadas en el proceso. Una vez que un experto en seguridad informática o un investigador obtiene una copia, lo más probable es que pueda dar forma a alguna clase de herramienta o mecanismo que bloquee su funcionamiento. Otro aspecto importante es estudiar el comportamiento del malware dentro de una máquina virtual, pero ya existen muchas variantes con la habilidad de reconocer si se encuentran o no dentro de un entorno aislado. VMWare y VirtualBox añaden una serie de procesos a sus sistemas invitados, que garantizan la correcta operación de elementos como el audio, el vídeo, y los dispositivos de entrada. El malware sólo tiene que detectar la presencia de esos procesos, y así evitar una exposición indeseada. ¿Pero qué pasa si usamos eso en su contra…?

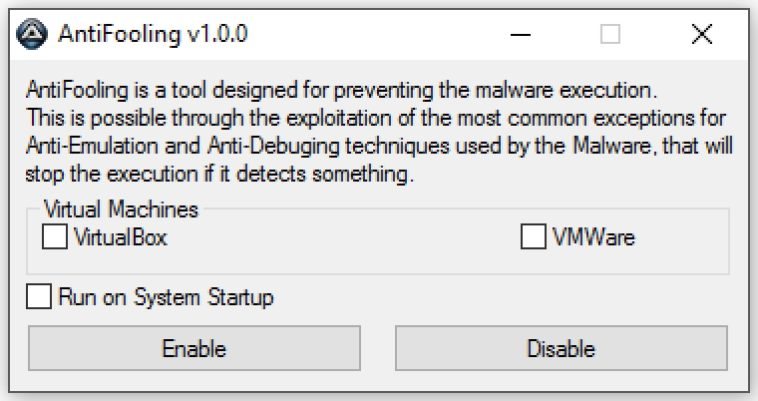

Ahí es cuando aparece AntiFooling, una herramienta creada por el usuario Scorpio del foro Indetectables.net. En resumen, AntiFooling engaña al malware instalando en un ordenador convencional aquellos procesos que vemos dentro de una máquina virtual. Con esta técnica, el malware no puede diferenciar a un ordenador real de uno virtual, y para proteger su integridad evita infectarlo. AntiFooling ofrece dos rutas: Simular un entorno VirtualBox o uno VMWare. En teoría, los dos deberían ser igual de efectivos, ya que no tiene sentido bloquear a una máquina virtual e ignorar a la otra, aunque es posible activar ambas al mismo tiempo. AntiFooling no requiere de una instalación formal, y para ordenar su inicio junto al sistema operativo, sólo debemos marcar una casilla.

En lo personal no creo que haya problemas de distribución para AntiFooling, porque los procesos en cuestión no fueron extraídos de sus programas originales, sino que son algo así como «placeholders», con un tamaño de 808 kilobytes en todos los casos (312 KB en la edición x32). AntiFooling es una interesante forma de protección, sin embargo, lo ideal es que el malware no llegue a nuestros ordenadores en primer lugar…

(N. del R.: El acceso a la descarga requiere una cuenta en Indetectables, pero el enlace va directo a una copia alojada en Sendspace.)

One Comment

Leave a Reply