“Todo tiene un final, todo termina”, dice una antigua canción. Y así parece con las palabras clave seguras. Según pudo saber el equipo de investigación de To Bit, cualquier palabra clave que elijas puede ser crackeada. Y en esto tienen mucho que ver La Biblia y YouTube. (Sí, así como lo lees). ¡Todo en la nota a continuación, que incluye un agradecimiento especial a los lectores de NeoTeo!

Antes que nada, ¡un agradecimiento a todos nuestros lectores por su participación en el intercambio de ideas del último To Bit! Desde los lectores ya famosos como caucel, leonmafioso o BestmanPi hasta drkpkg, ddavid, Luis Vera, Filipo Grand, Derek Martel, cambiando ip, Striker, Bernardo, eduardo (con el clásico “Has perdido un lector”), Luciano, Edgar Gutierrez, olakkrp, Salvador Fidalgo, Anon, fzuntsu, paehrj, Anb15, Derecho, ABD, crisman, Norberto, RED, LaveMiPCconJabon, Heights Sixx y etc., etc. Suena recurrente, pero, ¡qué sería de nosotros sin sus comentarios!

Dicho esto, vamos al tema que nos ocupa:

Kevin Young y John Dustin se especializan en crackear passwords. Originalmente trabajaban con una base de datos de más de 20 millones de palabras clave. Este mecanismo siempre fue útil para las claves de hasta ocho caracteres. Sin embargo, muchas passwords quedaban sin resolver.

La pregunta que se hicieron es, ¿de dónde toma la gente las ideas para crear palabras clave? Usualmente, de textos conocidos, con algunas modificaciones. La información que tenían compilada hasta ese momento era más que nada listados de passwords crackeadas y diccionarios en general.

Pero esto no parecía suficiente. En los últimos años, dada la fragilidad de las claves cortas, la gente comenzó a utilizar passphrases de muchos más caracteres. Frases completas que poseen mucha más entropía de datos que una palabre clave común.

Dustin y Young explicando su algoritmo (en inglés).

Así que empezaron por cargar artículos del periódico USA Today, separaron los párrafos en frases cortas y las cargaron como parte de sus diccionarios. Siguieron por la Wikipedia completa y 15.000 libros de dominio público, tomados del Proyecto Gutemberg.

Inmediatamente, muchas claves empezaron a ser descifradas sin complicación. Por ejemplo, una de las primeras fue “crotalus atrox”, que surgió de procesar este artículo . Otras passwords crackeadas en este intento fueron “Am I ever gonna see your face again?”, “in the beginning was the word”, “thereisnofatebutwhatwemake” y “eastofthesunwestofthemoon”.

Además de probar los típicos reemplazos de la “i” por el “1” o el “!”, o la “S” por el “$”, y todas las combinaciones de mayúsculas y minúsculas, también agregaron otras reglas como la de combinar más de una palabra tomada de los fragmentos de los artículos, manteniendo los espacios en blanco, quitándolos o reemplazándolos por guiones bajos “_”.

Pero muchas claves aún se resistían a ser descubiertas. Así fue que los crackers siguieron cargando otras fuentes de información: sitios de noticias, foros de idiomas, logs de IRC, e-books, guiones de películas, letras de canciones y, claro, Facebook y redes sociales en general. Y también YouTube. Como dice Dustin: “YouTube es my interesante porque la cosas que dice la gente, y cómo las dice, conforman un lenguaje coloquial que es imposible encontrar en libros y diccionarios“.

El ejemplo clásico es este: considera una passphrase como “Ph’nglui mglw’nafh Cthulhu R’lyeh wgah’nagl fhtagn1”. La entropía de esta cadena de caracteres (285) haría imposible que funcione cualquier algoritmo de fuerza bruta. Sin embargo, el algoritmo que usaron la crackeó casi instantáneamente: se trata de un cántico que entona un personaje de un cuento de H P. Lovecraft.

Pero la fuente de la que más passwords pudieron descubrir es nada más y nada menos que La Biblia. “Es como el Santo Grial. Por algún motivo mucha gente prefiere elegir frases tomadas de ese Libro.”

Piensen que todo esto fue hecho solo con este hardware: un ordenador con 4 placas AMD Sapphire Radeon 7950. USD 800 de hardware capaz de analizar 30 mil millones de claves por segundo.

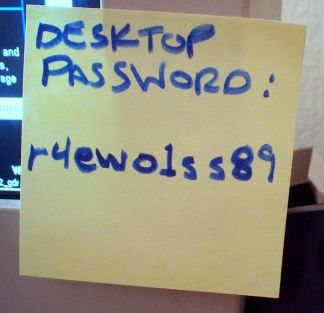

Y esto es lo que da miedito. Vean si no algunas de las claves descubiertas por el algoritmo:

11!S!WCRTESTINPUT000001!E!

32111-222-1933email@address.tst

Admin*3A2F5B9FCBE3F1A71D81833C1A

Laws like these will be used against us soon enough.

Sadly second episode is of very poor sound quality.

ZSE$xdr5CFT^vgy7

(Ya que estamos, ¿cómo crees que el algoritmo descubrió la última clave de la lista?)

Aquí hemos subido la lista completa.

Aquí tienes una página para verificar la fortaleza de tus claves.

Entonces, piénsalo muy bien antes de cambiar tu próxima clave. ¡Ya ningún dato estará seguro! ¿O estoy siendo muy exagerado?

¡Hasta el próximo To Bit!

21 Comments

Leave a Reply