Las cámaras IP han explotado en popularidad gracias a su relativo bajo costo, amplia disponibilidad y facilidad de instalación como unidades de vigilancia. El problema es que en ocasiones aisladas, el deseo de seguridad de un lado choca contra el derecho a la privacidad del otro, y antes de iniciar un conflicto más profundo, tal vez sea mejor explorar la posibilidad de entrar en las cámaras de vigilancia del vecino para comprobar su feed. Por supuesto, la idea es no hacer daño, y el mismo procedimiento se aplica en la detección de otras cámaras virtualmente abiertas al público en la Web…

Tabla de contenidos

«Privacidad vs. seguridad»

Es probable que la historia sea muy familiar para algunos de nuestros lectores: Vecino random decide instalar cámaras de vigilancia. Una de las cámaras parece apuntar a mi propiedad por razones que no termino de comprender. Tal vez otros se sientan más cómodos con esa situación… pero yo no. Sin embargo, antes de iniciar un reclamo o tener una discusión más compleja, surgió otra alternativa: Entrar en las cámaras de vigilancia del vecino, y verificar el contenido de su feed.

Afortunadamente, dos condiciones preexistentes me permitieron tener éxito sin demasiados sobresaltos: Tenemos el mismo proveedor de Internet, por lo que el rango de IP en sus conexiones es idéntico al mío o muy similar, y mi vecino no sabe nada de seguridad informática. Eso significa que las cámaras están funcionando con el clásico admin/admin o admin/1234, dependiendo del modelo. Al final, el feed de la cámara problemática me permitió comprobar que no estaba apuntando a mi casa, evitando una crisis.

Ahora, entrar en las cámaras de vigilancia fue útil en mi caso específico, y la información que voy a compartir a continuación sólo tiene fines educativos. Una vez más, la idea es no hacer daño, y también sirve como recordatorio para repasar la seguridad en cualquier dispositivo IP conectado a la red.

Cómo entrar en cámaras de vigilancia

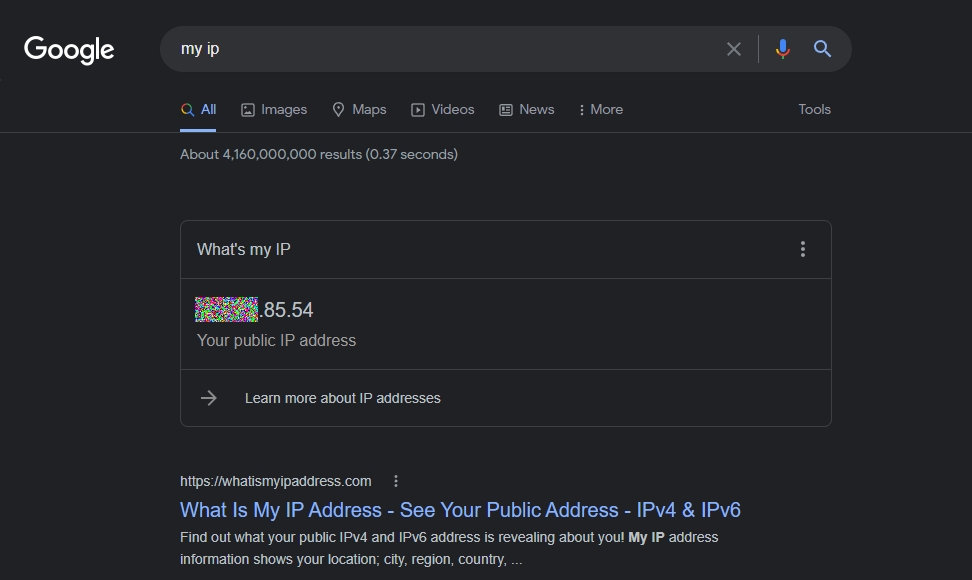

- El primer paso es confirmar la dirección de IP asignada por el proveedor. En realidad no vamos a usar la dirección exacta, sino que necesitamos tener una idea de su rango. Podemos usar el comando ipconfig desde la consola de sistema, o simplemente ir a Google y escribir my ip.

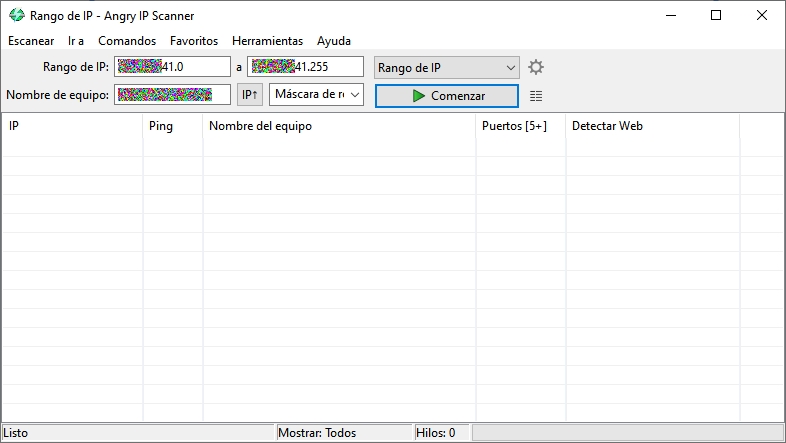

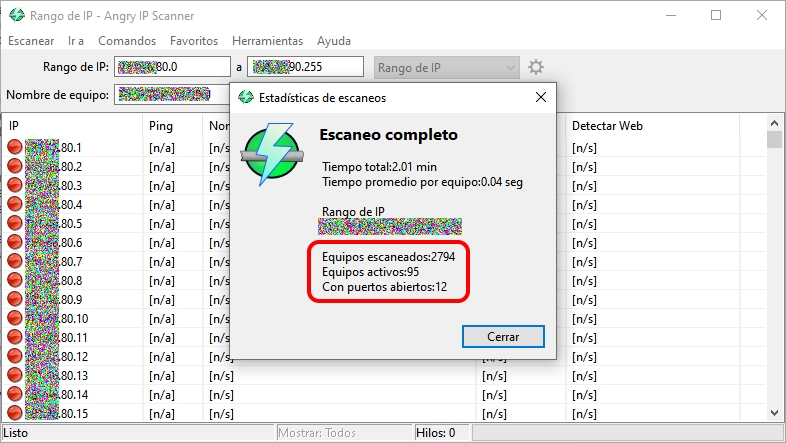

- Ahora que conocemos la dirección IP, debemos descargar una copia de Angry IP Scanner. Tal y como lo sugiere su nombre, se trata de una utilidad open source que nos permite escanear direcciones IP tanto en redes locales como en Internet, y detectar puertos abiertos. Si bien existe una edición portátil, recomiendo obtener el setup, que ya incluye todas sus dependencias.

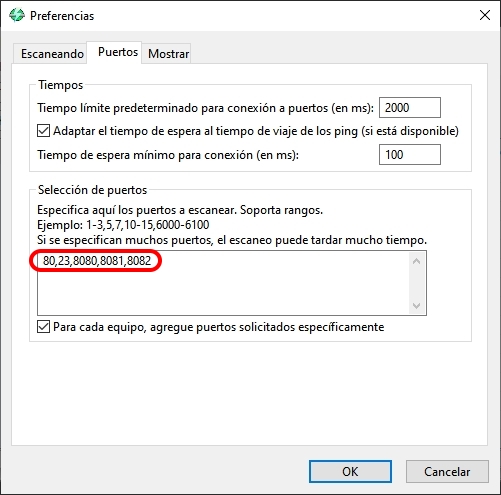

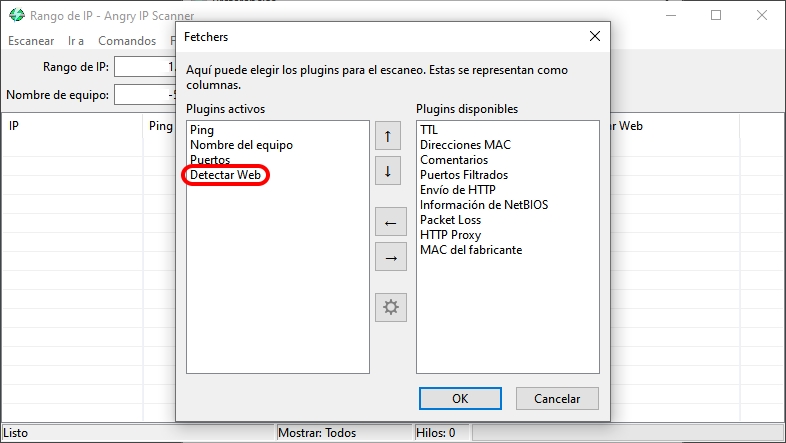

- Antes de desempolvar el meme de Hackerman (?), tenemos que realizar algunos ajustes en Angry IP Scanner. Por un lado, hay que ingresar a Herramientas -> Preferencias, visitar la pestaña Puertos, y añadir «80,81,90,91,8080,8081,8082» en la sección de configuración, que representan a los puertos más comunes utilizados por cámaras IP. Y por el otro, vamos a Herramientas -> Buscadores, y pasamos Detectar Web a la sección de plugins activos.

- Este es el momento de configurar el rango de IP a escanear. La pregunta es, ¿qué tan amplio debe ser? Un rango demasiado corto no revelará nada, mientras que procesar cientos de miles de direcciones IP por sesión tampoco tiene mucho sentido. En lo personal suelo escanear cinco subredes por arriba y por debajo de mi dirección IP. Por ejemplo, si la dirección es x.x.45.x, el rango a usar en Angry IP Scanner va desde x.x.40.0 hasta x.x.50.255.

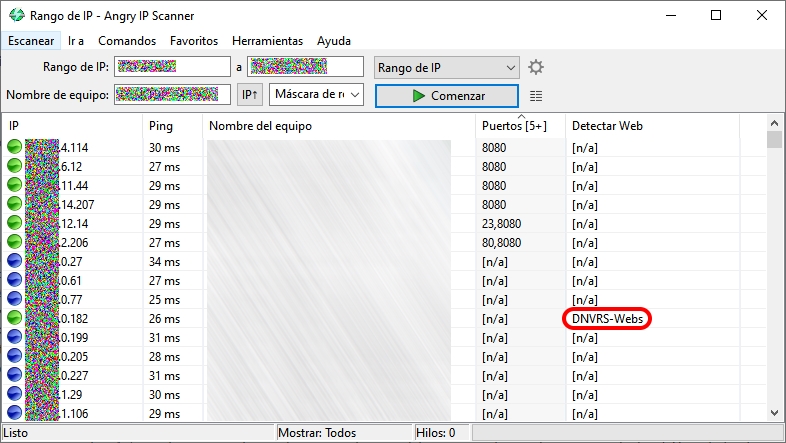

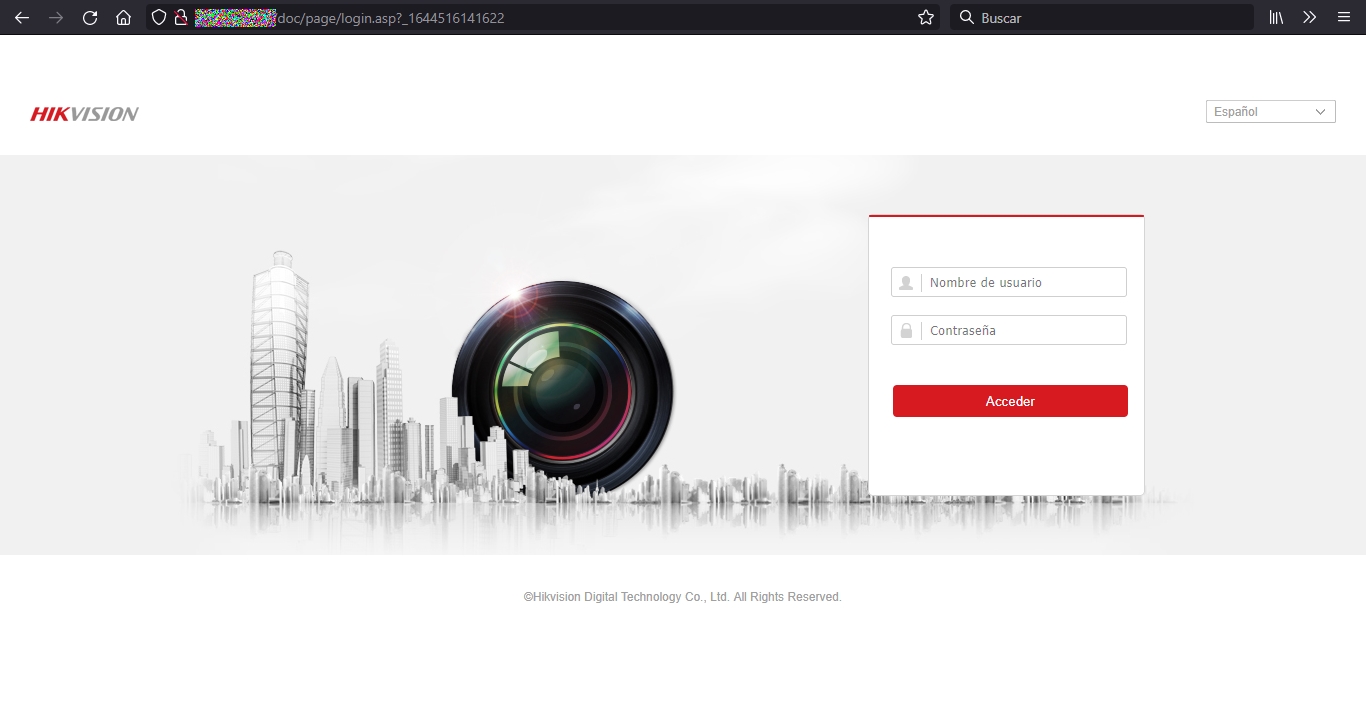

- La clave para identificar a las cámaras de vigilancia está en la descripción que aparece bajo Detectar Web. Muchos fabricantes colocan su marca aquí, como es el caso de Hikvision o Dahua, dos opciones muy populares en el mercado. Organizar los resultados de Angry IP Scanner es fácil: Podemos hacer clic en la columna Detectar Web y especificar Ordenar por Detectar Web.

- El resto es cuestión de ingresar la dirección IP en un navegador, y tratar de entrar a la cámara esperando que su responsable no haya reforzado la seguridad. Los clásicos son admin/admin, admin/1234, admin/12345, y otros.

¿Alternativas?

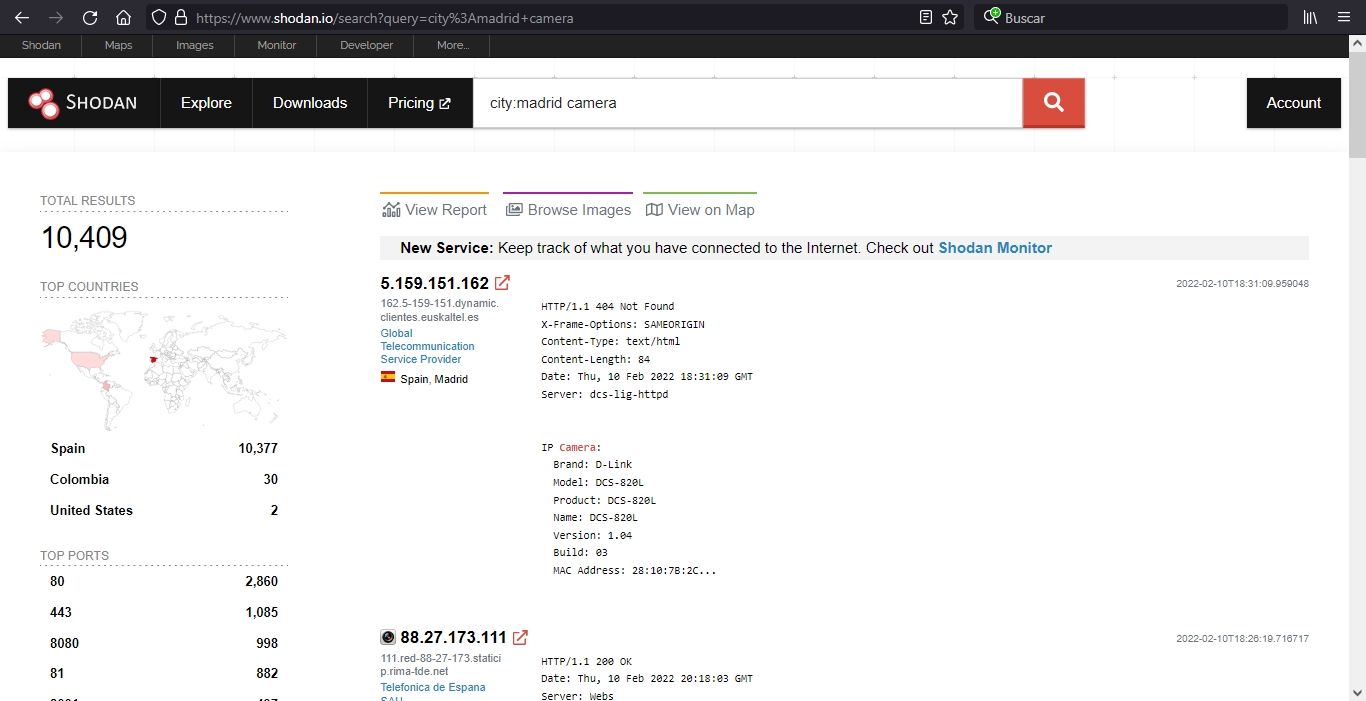

Si escanear direcciones IP y chequearlas manualmente no es una opción, la primera alternativa que me viene a la mente es Shodan. Aún con todas sus restricciones, este buscador de dispositivos conectados a la Web tiene un poder de fuego impresionante. La versión gratuita permite un máximo de dos páginas de resultados, y es obligatorio crear una cuenta para habilitar los filtros de búsqueda, pero vale la pena hacer ese compromiso.

Otra posibilidad es dirigirse a Insecam, con un perfil más tradicional en materia de búsqueda. El plan no es usar Insecam para localizar cámaras cercanas, sino para explorar feeds abiertos en todo el mundo.

En resumen: Esto no durará

Entrar en cámaras de vigilancia puede parecer una actividad maliciosa en la superficie, pero no tiene por qué serlo. Esto me ayudó a evitar un conflicto desagradable (admito que tuve mucha suerte), y al mismo tiempo resulta de utilidad para cualquier usuario que planee instalar sus propias cámaras y verificar el nivel de exposición en cada unidad.

Dicho eso, es muy probable que la práctica pierda relevancia en el futuro. Los últimos modelos de cámaras ya obligan a sus usuarios a configurar contraseñas fuertes desde el inicio, neutralizando así la vulnerabilidad de un clásico admin/admin. ¡Buena suerte!

Mmm y tu “vecino” tiene 2800 equipos en su red? Ha de tener una casota… y curiosamente estás ya dentro de su red… hmmm interesante tu “anécdota”.

no entendiste nada…

Iluminame, por que me encantaria saber como ubicarias a tu vecino usando shodan si no estas ya dentro de su red como sugiere el articulo.

Leí a saltos el artículo, pero me parece que usó como partida su propia ip pública. He hecho eso manualmente con el Nmap para escanear mi localidad, pero no el Angry Ip. Y como han señalado en otros comentarios, Hikvision y Dahua (que son por así decirlo del mismo dueño) obligan a colocar claves fuertes en sus equipos y cámaras.

Que nota tan idiota. Es como decir que entraste a la casa de tu vecino, pero el dejo la puerta abierta, te dio llaves, etc, etc.

Las camaras serias como Hikvision y Dahua no vienen con una clave predeterminada de admin/admin o cosas asi.

Informense con gente que SI sepa del tema

Y de paso todo mal configurado. Para que pueda intentar esto, las camaras estan conectadas al modem tomando IP desde ahi. Si uso un NVR PoE de Hikvision o el equivalente de Dahua ya no vas a ver ninguna camara en la red, porque no estan ahi.

Asi que por favor….. seriedad

Casualmente esta semana leía sobre las cámaras de Alarm.com y había un exploit que aparentemente no habían corregido. Parece ser que aunque no venden más esos modelos de cámaras, en el mercado aún se consiguen cámaras con ese defecto. Las cámaras Hikvision tuvieron hasta hace un par de años una puerta trasera que servía para cambiarles el usuario y clave a pesar que ya tuvieran uno (desconocido, por supuesto).

Otra cosa, a finales de febrero de 2022, Hikvision estará reorientando el acceso remoto de NVRs y cámaras a las cuentas creadas en Hik-Connect (el gran hermano chino).