Durante décadas hemos entregado la responsabilidad de proteger nuestros ordenadores a diferentes soluciones de seguridad. Primero fueron los antivirus, luego surgió el concepto de antimalware, y hoy es posible encontrar paquetes completos de amplio espectro. Sin embargo, un antivirus no deja de ser una pieza de software, y si existe una vulnerabilidad en su código, el exploit adecuado podría convertirlo en una vía de ataque extremadamente peligrosa…

Recuerdo muy bien aquella vez en la que el AVG Antivirus malinterpretó a un archivo del sistema operativo Windows XP debido a una base de datos corrupta, y noqueó ordenadores alrededor del mundo como si fueran fichas de dominó. Ese incidente nos brindó un ejemplo escalofriante de lo que podría llegar a provocar un antivirus en las manos equivocadas. El problema no es otro más que la estructura de desarrollo adoptada por las compañías. La gran mayoría de los antivirus y antimalware son propietarios, o sea que no podemos ver el contenido de su código ni realizar auditorías en un intento por detectar vulnerabilidades. Dicho de otro modo: ¿Por qué alguien debería desperdiciar recursos atacando a un navegador y el sandbox para sus plugins, si un bug en un antivirus sería más que suficiente?

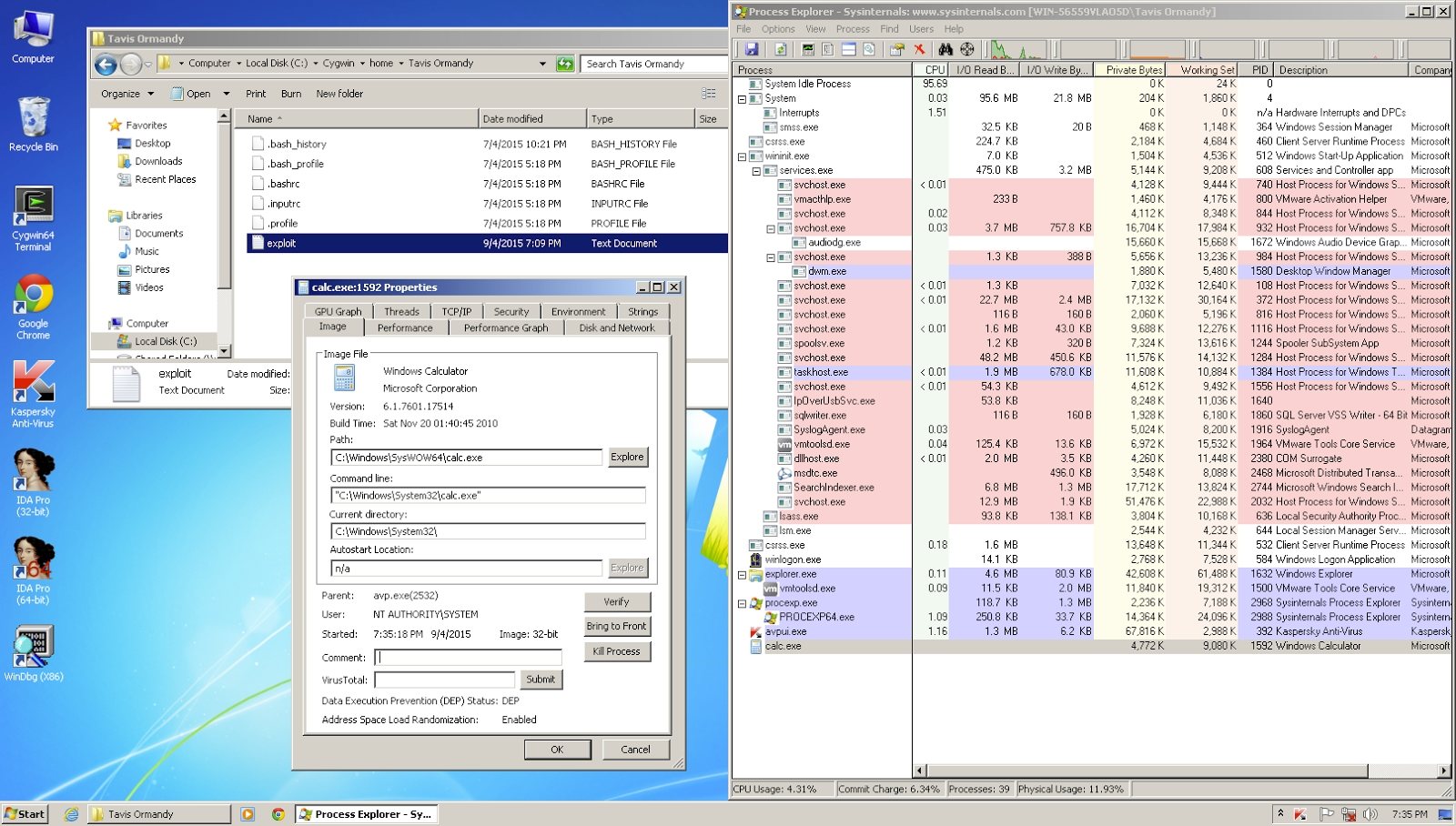

La novedad llega a través de Tavis Ormandy, miembro del famoso Project Zero de Google, grupo conocido por haber tenido algunos roces con la gente de Microsoft. El trabajo de Ormandy se concentra sobre técnicas de fuzzing, que en términos sencillos bombardean a un programa con basura digital, esperando disparar un comportamiento errático como fugas de memoria o cuelgues (parciales y totales). Una de sus primeras «víctimas» por así decirlo fue la solución de Kaspersky Labs, y de acuerdo al material publicado, se hizo un verdadero festín. La gente de Kaspersky respondió casi de inmediato a los reportes, corrigiendo y actualizando sus builds, pero el punto quedó expuesto: Un bug que permita la ejecución de código remoto a través de un antivirus con privilegios elevados puede causar un verdadero desastre.

Como si eso fuera poco, existen indicios que apuntan a la comercialización de exploits para soluciones antivirus en el mercado negro, y lamentablemente, Kaspersky no está solo en este laberinto. Ormandy también encontró vulnerabilidades similares en el software de compañías como Sophos y ESET. Si bien Ormandy destacó la velocidad de respuesta por parte de Kaspersky, sería un error esperar lo mismo de otros desarrolladores. La recomendación del investigador es dentro de todo sencilla: Un sandbox para los antivirus, y sugirió al sandbox de Chromium, que es open source. En el fondo, no estamos tan sorprendidos. Más software equivale a una mayor superficie de ataque, y la idea de «seguridad vía simplicidad» gana cada vez más fuerza. Ahora, ¿esto implica renunciar al antivirus? La respuesta es no. Sus beneficios siguen siendo mucho más importantes que los riesgos.

3 Comments

Leave a Reply