En las últimas horas ha circulado información sobre un bug crítico en OpenSSL, que dependiendo de la fuente afecta al 17 por ciento de los servidores, o a dos tercios de la Web. Varios expertos ya están hablando de “catástrofe de seguridad”, pero la forma en que fue expuesto el bug bautizado Heartbleed llama mucho la atención, con un logo oficial y un sitio .com dedicado. ¿Qué está pasando?

No es una teoría, ni una exageración. Lo primero que debemos comprender de todo esto es que Heartbleed existe. Su designación oficial es CVE-2014-0160, y funciona de la siguiente manera: Un error de manejo en los paquetes de la llamada “Heartbeat Extension” (algo así como un keep-alive) del protocolo TLS afecta a todas las versiones 1.0.1 de OpenSSL por debajo del build “g”, y a las versiones 1.0.2-beta y beta1. Un atacante con intenciones maliciosas puede recuperar hasta 64 kilobytes de memoria del servidor por heartbeat. Estamos hablando de espacios privados de memoria, donde se almacenan las claves confidenciales del servidor. Desde las llaves de las sesiones TLS hasta contraseñas, todo puede estar comprometido. Y sí, es una catástrofe. Apocalipsis. Del 1 al 10, 14. Las versiones afectadas de OpenSSL tienen un altísimo nivel de adopción. De hecho, NetCraft indica que el 66 por ciento de la Web usa este software (de allí salen los famosos “dos tercios” de los que se habló en un principio, y están concentrados en Apache y nginx). El bug ha sido calificado como “de implementación”, por lo que no hay un problema esencial en el protocolo, sino que existe debido a un error de programación. Desde el punto de vista técnico, Heartbleed ya fue corregido, y las principales distros de Linux deberían tener acceso a todos los parches relevantes. Sin embargo…

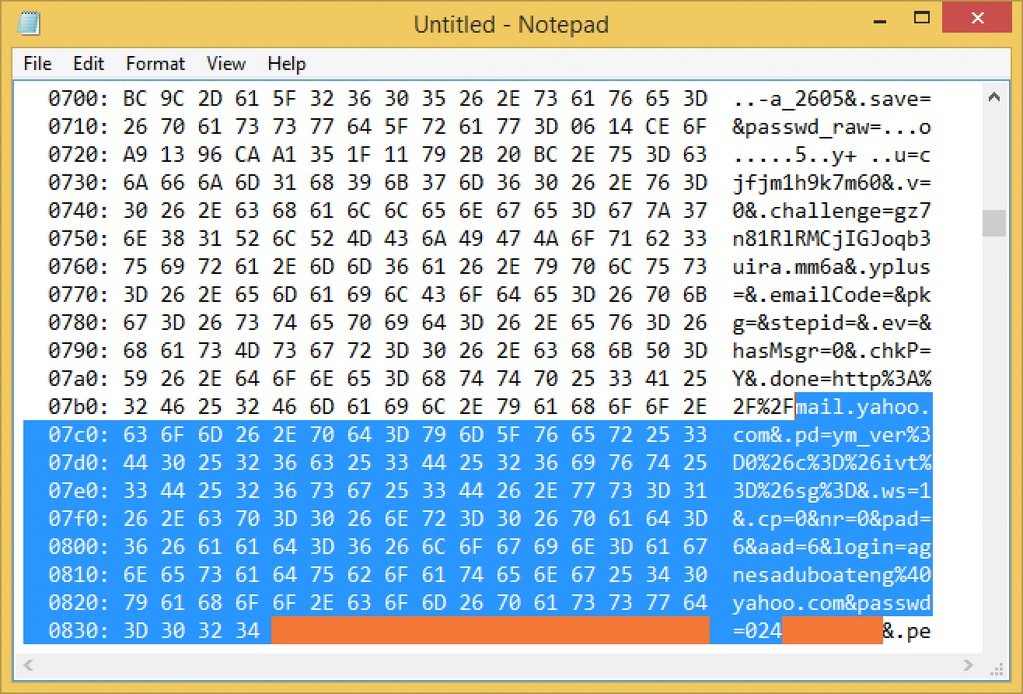

… el bug existe desde hace dos años. Y como ya sabemos bien, dos años en el mundo de la seguridad informática equivale a un verdadero festival para hackers y desarrolladores de malware. Explotar a este bug no deja ningún rastro, por lo que no se puede establecer con exactitud si un servidor fue afectado. Aunque parezca mentira, aplicar el nuevo parche a OpenSSL es la parte sencilla (quien necesite recompilar, el flag es -DOPENSSL_NO_HEARTBEATS). Revocar certificados SSL y crear nuevos, es otra historia. Los sitios más importantes de la Web han solucionado el problema, y deberían ser seguros de nuevo, pero se han visto algunas cosas espantosas. El “dump” de la imagen más arriba pertenece a un ataque realizado sobre un servidor de Yahoo! Mail, y no hay que ser ningún experto en seguridad para comprender que el condenado servidor vomita contraseñas en texto plano. NetCraft reporta que el 17.5 de los sitios con SSL tiene la “heartbeat extension” activada. Medio millón de portales, tal vez 600 mil.

Ahora, si hay algo que se está cuestionando, es la manera en que bug fue expuesto al público. La compañía responsable es Codenomicon, cuyo presidente de la junta de directivos es Howard Schmidt, previamente CSO en Microsoft. De acuerdo a una parte de la prensa especializada que está mucho más envuelta en el mundo open source (y debería decir radicalizada), el anuncio de Heartbleed podría ser parte de una campaña por parte de Microsoft para impedir la migración de plataformas desde Windows XP hacia Linux. Otro aspecto que llama mucho la atención es que Heartbleed fue registrado, y asumo que lo mismo se aplica a su logo. ¿Un logo dedicado para una vulnerabilidad? Si bien instala algunas dudas sobre las intenciones de fondo, no podemos negar que sirvió para explicar de forma sencilla qué es Heartbleed, y qué puede hacer. Dicho eso, es hora de que los usuarios nos pongamos a trabajar. ¿Cómo? Una vez que nuestros servicios preferidos hayan confirmado que corrigieron el bug, debemos cambiar las contraseñas. Sí, todas.

One Comment

Leave a Reply