En más de una ocasión hemos hablado sobre la delicada situación legal de los drones, su potencial comercial, y algunas de las opciones disponibles en el mercado, pero existe otro aspecto crítico al que no podemos ignorar, y es la seguridad. «Hackear» drones, o mejor dicho, afectar su correcto funcionamiento en forma remota, es generalmente posible gracias a los descuidos del fabricante a la hora de cifrar conexiones y colocar los candados adecuados. La gente de MAKE decidió poner estas fallas a prueba con un Raspberry Pi, un módulo WiFi, y el popular Parrot AR.Drone 2.0.

Volar un dron es una actividad muy entretenida siempre y cuando se lleve a cabo con seguridad y responsabilidad. Existen docenas de razones por las que se puede iniciar una clásica «guerra de vecinos», y lo último que queremos es a un dron echando un leño más al fuego. Por supuesto, la Web ya registró múltiples disputas, y al otro lado del charco la FAA estadounidense sigue gritando que derribar un dron es delito federal, aunque más de un juez parece haber decidido pasar ese detalle por alto. Mientras tanto, no debemos olvidar que un dron es en esencia un ordenador volador, y como tal, se lo puede hackear. En nombre de la flexibilidad, la compatibilidad y la facilidad de uso, muchos fabricantes escogen al WiFi como método de comunicación principal entre dron y piloto, sin embargo, sus esfuerzos en seguridad suelen dejar mucho que desear.

[amazon box=”B07BDR5PDW”]

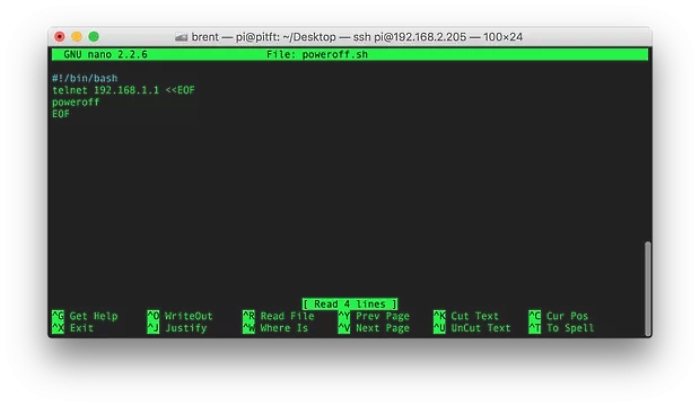

El portal MAKE exploró esta debilidad a través de hardware relativamente común: Un Raspberry Pi con una pequeña pantalla LCD para acceder a una terminal Linux, un módulo WiFi USB compatible, y el Parrot AR.Drone 2.0, uno de los drones más populares y recomendados. Este dron se encuentra repleto de sensores y otros elementos avanzados que pueden ser manipulados con las herramientas correctas… pero desactivar al dron es una operación relativamente directa, a un punto tal que no sé si lo podemos llamar «hacking». ¿Por qué? Porque no hay cifrado, ni protocolos por vulnerar. El tutorial explica que el AR.Drone 2.0 funciona como un punto de acceso, al que nos conectamos sin mayores dificultades. Un par de scripts, una breve sesión en telnet (sí, telnet parece estar abierto en el AR.Drone 2.0), convertir a los scripts en ejecutables, y eso es todo. Un dron en el piso.

Otra posibilidad que menciona el tutorial es la de modificar el módulo WiFi con una «cantenna», o en nuestros términos, una antena direccional casera para incrementar el alcance. De más está decirlo, este tutorial no se aplicará al 100 por ciento en otros drones, ya que el fabricante puede aumentar la seguridad de sus productos con simples actualizaciones, pero si la Internet de las Cosas es un festival de agujeros, ¿qué nos haría pensar diferente sobre la legión de drones chinos invadiendo al mercado occidental?